Wer heute für die Einführung eines Risikomanagementsystems im Bereich der Informationssicherheit zuständig ist, wird wahrscheinlich früher oder später feststellen, dass zwischen der Vielzahl an gesetzlichen und regulatorischen Anforderungen, den normativen Anforderungen und den zugrundeliegenden, mathematischen und statistischen Methoden eine große Lücke klafft.

Die gesetzlichen und regulatorischen Anforderungen auf Ebene 5 sind schnell verstanden. Es wird ein Frühwarnsystem, ein Krisenfrüherkennungssystem, ein Krisenmanagementsystem oder ein System zum Steuern von wesentlichen (bestandsgefährdenden) Risiken gefordert, um Ereignisse, die das Unternehmen in deren Fortbestand gefährden können, rechtzeitig zu erkennen, transparent zu machen und adäquat reagieren zu können. Der dazu notwendige, prozesshafte Umgang mit möglichen (negativen) Zielabweichungen führt unweigerlich zu einem Risikomanagementsystem. Übertragen auf die Informationssicherheit heißt das, dass die mögliche Nichterfüllung der Schutzziele (Vertraulichkeit, Integrität, Verfügbarkeit) als Risiko erkannt und gesteuert werden muss.

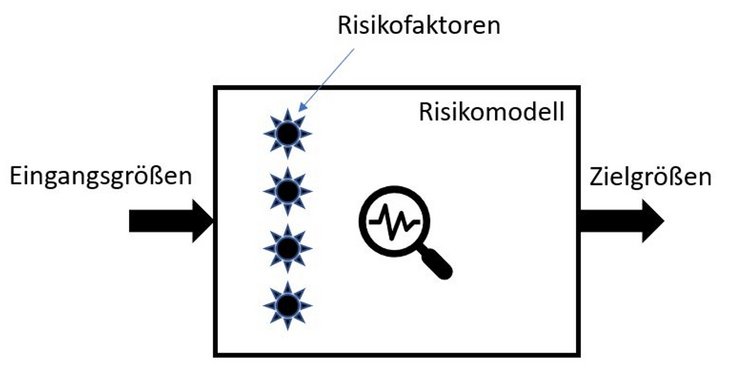

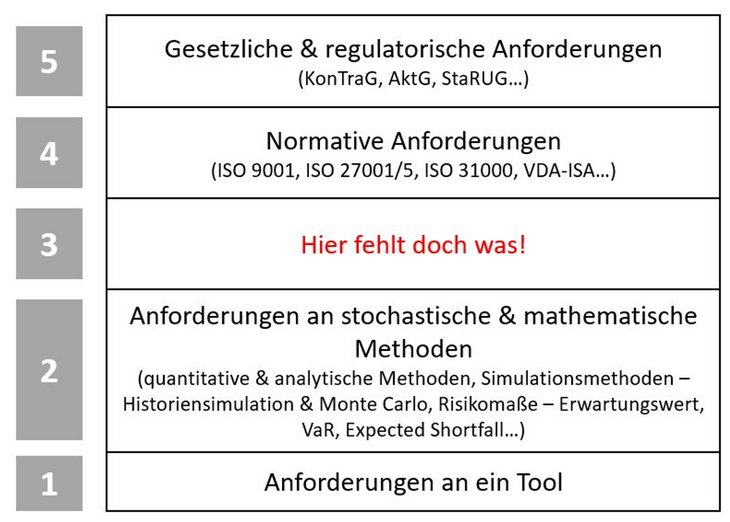

Abb. 01: Die 5 Anforderungsebenen eines Risikomanagementsystems

Abb. 01: Die 5 Anforderungsebenen eines Risikomanagementsystems

Hinweis zur obigen Grafik und der fünften Ebene: Auch wenn die Anwendung innerhalb des Finanz- und Versicherungswesens erfolgt, kann man sich zusätzliche Erläuterungen und Inspirationen bei den regulatorischen Regelwerken Basel III und Basel IV (inkl. der "Mindestanforderungen an das Risikomanagement", MaRisk sowie der "Bankaufsichtlichen Anforderungen an die IT", BAIT) sowie Solvency II (inkl. der "Aufsichtsrechtlichen Mindestanforderungen an die Geschäftsorganisation von Versicherungsunternehmen" MaGo sowie der "Versicherungsaufsichtlichen Anforderungen an die IT", VAIT) holen. Weiterhin geben Prüfungsstandards, wie beispielsweise der IDW PS 340 oder der DIIR Prüfungsstandard Nr. 2 (Prüfung des Risikomanagementsystems durch die interne Revision) Ideen und Einblicke, nach welchen Kriterien Wirtschaftsprüfer oder auch die Interne Revision den Reifegrad und Wirksamkeit eines Risikomanagementsystems beurteilen.

Im weiteren Text setze ich voraus, dass ein quantitatives Risikomanagement aufgebaut werden soll. Meiner Meinung nach ist die Integration in die Entscheidungsprozesse des Unternehmens und die Aggregation von Risiken nicht anders zu erreichen.

![Abb. 02: Unterschiedliche Sprachen im Unternehmen. [Das Foto von Unbekannter Autor ist lizenziert gemäß CC BY-SA] Abb. 02: Unterschiedliche Sprachen im Unternehmen. [Das Foto von Unbekannter Autor ist lizenziert gemäß CC BY-SA]](/fileadmin/_processed_/f/b/csm_Abb-02_Klinger_20220112_93df4c793c.jpg) Abb. 02: Unterschiedliche Sprachen im Unternehmen. [Das Foto von Unbekannter Autor ist lizenziert gemäß CC BY-SA]

Abb. 02: Unterschiedliche Sprachen im Unternehmen. [Das Foto von Unbekannter Autor ist lizenziert gemäß CC BY-SA]

Nur ein quantitativ ausgerichtetes Risikomanagement ist in der Lage, ein Gesamtrisiko zu ermitteln: Während Einzelrisiken an sich nicht bestandsgefährdend sind, kann ein kumulierter Eintritt von Risiken – also der gleichzeitige Eintritt mehrerer Risiken – durchaus bestandsgefährdend sein! Für ein Unternehmen ist es immer besser, bei bekannten Risiken frühzeitig gegenzusteuern als in die Insolvenz zu gehen und auf staatliche Rettungshilfen zu hoffen. Die Erfahrungen aus zwei Jahren Pandemie haben uns reichlich konkretes Anschauungsmaterial geliefert, wie schmerzhaft der kumulierte Eintritt von Risiken für Unternehmen sein kein. So führte beispielsweise die Pandemie in nicht wenigen Unternehmen und Branchen zu gestörten Wertschöpfungsketten (Supply Chain), die parallel mit erhöhten Rohstoffpreisen, einbrechenden Absatzmärkten und Betriebsunterbrechungen durch Personalausfall einherhingen.

Normative Anforderungen auf Ebene 4 geben einen risikoorientierten Ansatz innerhalb eines Rahmenwerks ("Framework") vor bzw. ein konkretes Risikomanagementsystem (ISO 27005).

Als Beispiel zeigt die internationale Norm ISO/IEC 27005:2018 zwar ein Managementsystem mit Prozess und Tätigkeiten auf, macht aber hinsichtlich der zu verwendenden Methoden keine Aussage. Und dass, obwohl Wikipedia treffend definiert: "Managementsysteme bündeln Tätigkeiten, Instrumente und Methoden der Unternehmensführung". Offen bleibt also, wie konkret die Risikoanalyse zu gestalten ist.

Ähnlich vage – oder auch weniger konkret – sind die Ausführungen im VDA-ISA-Katalog mit seinen Kontrollen, die in der Automobilindustrie ihre Anwendung finden:

"Ziel eines Informationssicherheits-Risikomanagements ist das frühzeitige Erkennen, Bewerten und Behandeln von Risiken zur Erreichung der Schutzziele der Informationssicherheit. Es befähigt damit die Organisation, unter Abwägung der Chancen und Risiken angemessene Maßnahmen zum Schutz der Informationswerte der Organisation zu etablieren. Es ist empfehlenswert, das Informationssicherheits-Risikomanagement einer Organisation so einfach wie möglich zu gestalten, um es effektiv und effizient betreiben zu können." [Quelle: VDA-ISA 5.0, Kontrolle 1.4.1]

Unklar bleibt, was genau mit "so einfach wie möglich" gemeint ist und welche Methoden zur Analyse der Risiken in Frage kommen.

Auf Ebene 2 der Grafik befinden sich die stochastischen und mathematischen Methoden, welche das oben geforderte, quantitative Risikomanagement möglich machen. Wichtig zum Verständnis sind meines Erachtens die daraus resultierenden Risikomaße: Diese lassen sich recht einfach mit Hilfe analytischer oder stochastischer Simulationsverfahren ermitteln und helfen dabei, die Risiken verbal zu beschreiben. Damit kann die Brücke geschlagen werden von der Mathematik hin zur Sprache der Entscheider.

Testfrage: Wie gut kommt bei Ihnen das Versenden von Dichtefunktionen mit Quantilen an die Geschäftsführung an?

Während die Ebene 4 und 5 noch einigermaßen verständlich ist, kommen viele Menschen mit der Mathematik auf Ebene 2 an ihre methodischen Grenzen. Das wichtige "Sonnenscheinmaß" Value at Risk (VaR) wird zum Beispiel so definiert:

![Definition Value at Risk [Quelle: Coherent Measures of Risk, Artzner et.al, 1999] Definition Value at Risk [Quelle: Coherent Measures of Risk, Artzner et.al, 1999]](/fileadmin/_processed_/7/1/csm_Definition_Klingel_20220112_cf8d9c78a7.jpg) [Quelle: Coherent Measures of Risk, Artzner et.al, 1999]

[Quelle: Coherent Measures of Risk, Artzner et.al, 1999]

Gut ist, dass uns schlussendlich die zur Analyse und Simulation eingesetzten Risiko-Tools auf Ebene 1 die Mathematik zu einem großen Teil verbergen. Lediglich die Grundprinzipien muss man einmal verstanden haben.

Die Informationssicherheit ist dadurch geprägt, dass typischerweise nur wenige historische Daten zur Verfügung stehen, anders als zum Beispiel bei Zins- und Währungsrisiken. Oftmals sind die öffentlich verfügbaren Informationen über Vorfälle (eingetretene Risiken!) bei anderen Unternehmen hinsichtlich der Schäden vage oder nicht vergleichbar. Dadurch fällt die historische Simulation zur Berechnung von Risiken weg und es bleibt die Risikomodellierung mit anschließender stochastischer Simulation (Monte-Carlo-Simulation). Diese Aussage gilt für viele der operativen Risiken wie Terrorismus-, Reisesicherheit-, Datenschutz- und Compliance-Risiken.

Doch wie werden die Risiken berechnet? Diese Fragestellung auf Ebene 3 bezeichne ich als die Anforderungen an die Risikoanalyse.

Abb. 03: Das Schließen der Lücke

Abb. 03: Das Schließen der Lücke

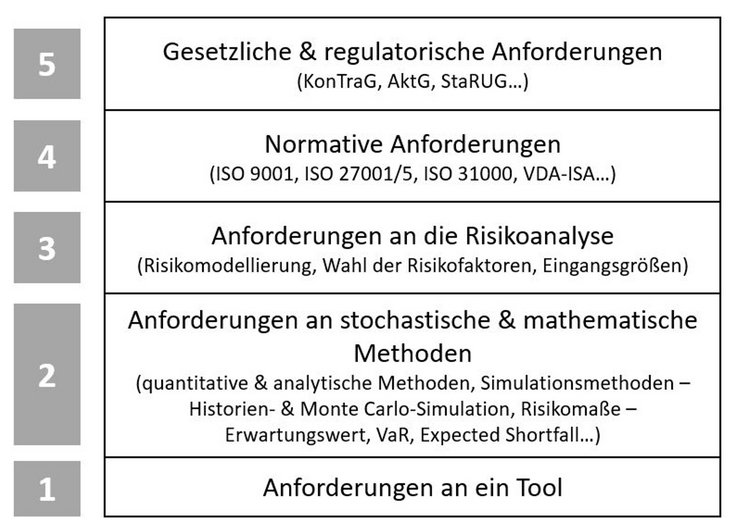

Risiken beschreiben, welche Zielabweichungen das Unternehmen treffen könnten. Zur Beantwortung dieser Frage müssen Annahmen getroffen werden, die in einem Risikomodell festgeschrieben werden, welches die Risikofaktoren, Eingangs- und deterministischen Zielgrößen beschreibt. Grundsätzlich soll ein Modell die Realität möglichst gut abbilden und damit Ergebnisse liefern, die wir auch in der Realität erwarten.

Hierzu Romeike/Spitzner: "Nicht mehr wegzudenken sind Simulationen etwa im technischen Bereich. Kaum eine technologische Neuentwicklung oder Weiterentwicklung geschieht heute noch ohne Simulationen. Durchgeführt wird die Simulation an einem Modell der Realität. Durch die Modellierung gelingt es, auf relevante Bereiche zu fokussieren und weniger wichtigen Aspekten eine Nebenrolle zu geben. Außerdem können beispielsweise Situationen untersucht werden, die so noch gar nicht existieren, die eine Analyse in Echtzeit nicht zulassen würden oder bei denen eine Untersuchung in der Realität zu gefährlich, unethisch oder schlicht zu teuer wäre. Selbst Nichttechniker werden den Nutzen, den der Einsatz von Simulationen stiftet, etwa in Anbetracht von durch mit Crashtests sicherer konstruierten und produzierten Autos oder am Flugsimulator sehr gut ausgebildeten Piloten, kaum bestreiten. In betriebswirtschaftlichen Fragen – insbesondere auch im Risikomanagement – scheinen Simulationen im Vergleich zum technischen Bereich noch eine Art Schattendasein zu führen." [Romeike/Spitzner (2013): Von Szenarioanalyse bis Wargaming – Betriebswirtschaftliche Simulationen im Praxiseinsatz, Wiley Verlag, Weinheim 2013].

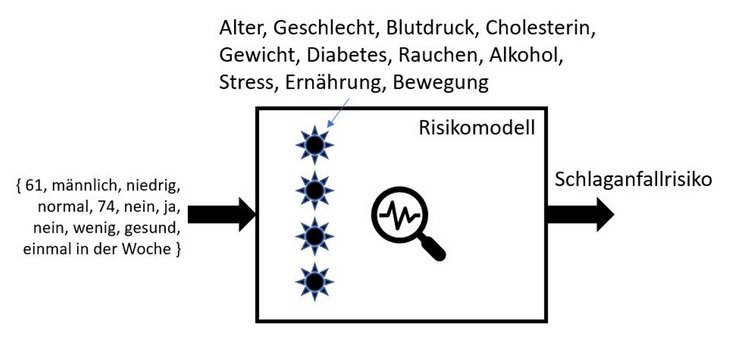

Um ein Risikomodell an einem greifbaren Beispiel zu erklären, nachfolgend das von einem medizinischen Laien (mir) entworfene Modell zur Bestimmung des Schlaganfallrisikos:

Abb. 05: Risikomodell zur Ermittlung der Schlaganfallrisikos

Abb. 05: Risikomodell zur Ermittlung der Schlaganfallrisikos

Im Modell wurden Risikofaktoren wie der Blutdruck, die HDL/LDL-Cholesterinwerte und das Rauchen als Einflussgrößen definiert. Sobald das Modell fertig ist, wird bildlich der Deckel zugeklappt und es kann nun mit Eingangsgrößen gefüttert werden. Diese sind im Bild links zu sehen. Drückt der Risikomanager auf den Knopf, dann startet die Berechnung des Risikos und es wird nach endlicher Zeit ein Ergebnis ausgegeben.

Verborgen im Modell und der Einfachheit halber hier weggelassen, sind die Beziehungen zwischen den Risikofaktoren, mögliche Gewichtung und die Regeln zur Berechnung des Schlaganfallrisikos. Zum besseren Verständnis nachfolgend etwas "Pseudo-Code", der sich im Modell befinden könnte.

IF Geschlecht = "männlich" AND Raucher = TRUE

Schlaganfallrisiko = Schlaganfallrisiko x 1,7

IF Geschlecht = "weiblich" AND Raucher = TRUE

Schlaganfallrisiko = Schlaganfallrisiko x 3

[Quelle für diese medizinischen Annahmen: https://www.pflege.de/krankheiten/schlaganfall/ursachen-vorbeugen/]

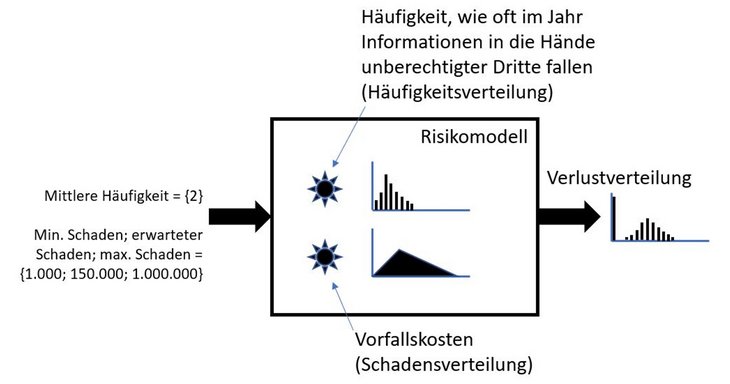

Wie aber sieht das einfachste Risikomodell in der Informationssicherheit aus? Hier mein Vorschlag für das Risiko "Informationsabfluss":

Abb. 06: Risikomodell für Informationssicherheit

Abb. 06: Risikomodell für Informationssicherheit

In diesem Beispiel hat ein Experte abgeschätzt, dass im Jahresdurchschnitt (Erwartungswert) mit zwei Vorfällen gerechnet werden kann (es können allerdings auch mehr oder weniger Vorfälle auftreten) und dass der Schaden zwischen 1.000 (bester Fall) und 1 Mio. EUR (schlimmster Fall) liegen wird, mit einem erwarteten Schaden von 150.000 EUR (realistischer Fall). Das Risikomodell bildet nun aus einer Häufigkeits- und Schadensabschätzung für den Informationsabfluss an unberechtigte Dritte ein Risiko, welches in Form einer Verlustverteilung am Ende der Berechnung als Ergebnis ausgegeben wird. Der Risikomanager kann anhand der Verlustverteilung nun wichtige Aussagen treffen wie "der mittlere erwartete Schaden beträgt x Euro", "ich bin zu 90% sicher, dass der Schaden x Euro nicht übersteigt" und "in einem von 100 Fällen wir der Schaden x Euro übersteigen".

Risikofaktoren im oder außerhalb des Modells

Die Frage, von welchem Angreifer wir ausgehen, welche Geschäftsinformationen berücksichtigt wurden, welche Maßnahmen bereits zum Schutz dieser implementiert wurden und wie sich die Vorfallskosten errechnen, ist in dem obigen einfachen Modell nicht implementiert und müsste daher außerhalb dokumentiert werden. Außerhalb heißt in der Praxis meist "nur im Kopf des Risikomanagers" vorhanden.

Eine in meinen Augen sehr gute und ausführliche Erklärung, wie gerade kleine und mittlere Unternehmen solche einfachen Risikomodelle zu einem Unternehmensrisikomanagement zusammenfassen können, findet sich in dem Video "Risikoaggregation für PS 340 und StaRUG". Dort wird bereits auf eine Vor-Maßnahmen- (Brutto) und Nach-Maßnahmen-Betrachtung (Netto) eingegangen.

Der Risikomanager muss sich nun die Frage stellen, ob er auf diesem einfachen Niveau bleiben möchte oder ob das Risikomodell die Risiko-bestimmenden Faktoren enthalten soll. Der große Vorteil der zweiten Variante ist, dass die Herleitung, die zu einer bestimmten Risikoaussage geführt hat, viel besser nachvollzogen werden kann. Im obigen Beispiel möchte man nachvollziehen können, warum gerade die Obergrenze des Schadens 1 Mio. EUR beträgt und welche Annahmen zu dieser Aussage geführt haben. Nachvollziehbarkeit schafft Prüfbarkeit und schafft Vertrauen!

Aber es gibt auch Nachteile bei diesem Ansatz. Im folgenden Beispiel aus der Informationssicherheit bekommt man ein Gefühl für die mögliche Komplexität von Risikomodellen: Der Erfolg und die Schwere eines Angriffs per E-Mail mit Schadsoftware hängt u.a. von folgenden Faktoren ab:

- Welche Unternehmensinformationen sind in Gefahr? Auf welche Informationen mit welchem Wert können die betroffenen Mitarbeiter zugreifen?

- Wer ist der Angreifer? Wie geht dieser vor? Welches Ziel hat er? Wie ist er motiviert?

- Wie oft rechnen wir in einem Zeitraum von zum Beispiel einem Jahr mit einem Angriff? Wie oft rechnen wir mit einem erfolgreichen Angriff?

- In welchem Land bzw. Rechtseinheit geschieht der Angriff? (hat dies Auswirkungen auf die Vorfallskosten)

- Wie gut sind die Mitarbeiter geschult, solche E-Mails zu erkennen?

- Wie gut sind die Computer der Mitarbeiter segmentiert und verhindern damit eine Ausbreitung von Schadsoftware?

- Wie gut sind die Computer gegen "Privilege Escalation" geschützt?

- Wie anfällig ist das Betriebssystem des Computers für Schadsoftware?

- Wie gut funktionieren technische Abwehrmechanismen gegen bösartige Anhänge in E-Mails?

- Wie gut funktionieren technische Abwehrmechanismen gegen bösartige Links in E-Mails?

- Wie gut funktionieren technische Abwehrmechanismen gegen "Address Spoofing"?

- Wie gut funktionieren technische Abwehrmechanismen gegen ähnliche Domain-Namen? (beispielsweise reve.de statt rewe.de)

Die Parametrisierung der Risikofaktoren wird durch bereits umgesetzte und wirksame Schutzmaßnahmen beeinflusst.

Man sieht, dass selbst ein vermeintlich einfaches Risiko "Externer Angreifer greift unerlaubt auf Unternehmensinformationen via E-Mail mit Schadsoftware zu und verursacht einen Schaden" von vielen Faktoren abhängt, die das Ergebnis (die Schadenserwartung) beeinflussen.

Bottom-Up- versus Top-Down-Modellierung

Ein Aspekt der Risikomodellierung muss noch betrachtet werden: In einem "Bottom-Up-Ansatz" besteht das Gesamtrisiko zum Beispiel vom Typ "Informationssicherheit" aus der Aggregation vieler Einzelrisiken, die alle zu diesem Typ gehören. Jedes Einzelrisiko kann unterschiedlich modelliert sein, was die Vergleichbarkeit und Aggregation ernsthaft erschwert.

Anders der "Top-Down-Ansatz", bei dem für den Typ "Informationssicherheit" genau ein Risikomodell erstellt wird. Ein Vorteil des "Top-Down-Ansatzes" drängt sich geradezu auf: Die gute Integration in die Unternehmenssteuerung. Das Ergebnis aus der Simulation kann direkt im Controlling abgegeben werden, was bei Hunderten Bottom-Up-Risiken über Schwachstellen in Servern, ungepatchten Systemen und obskuren Applikationen nicht einfach ist. Außerdem können beim "Top-Down-Ansatz" leichter Szenarien betrachtet werden, die man beim "Bottom-Up-Ansatz" auf Grund des eingeschränkten Blickwinkels eher außer Acht lässt. Die hohe Komplexität ist wieder einmal der große Nachteil, mit dem man sich beim "Top-Down-Ansatz" konfrontiert sieht. Das Risikomodell "Informationssicherheit" lässt sich heute noch nicht aus dem Internet herunterladen und muss daher eigenständig erarbeitet werden.

Achtung! Wählt man das falsche Risikomodell aus, definiert inkorrekte Faktoren oder füttert das Modell mit den falschen Eingangswerten, so entsteht ein neues Risiko, das sog. "Modellrisiko".

Factor Analysis of Information Risk

"Factor Analysis of Information Risk" (FAIR) könnte eine Antwort auf den Bottom-Up-Ansatz sein. FAIR wird als "the only international standard quantitative model for information security and operational risk" beschrieben, besteht aber aus einem fixen Risikomodell, macht keinen Unterschied zwischen Eingangsgrößen und Risikofaktoren, kennt pro Faktor nur eine Verteilungsfunktion (beta-PERT) und hat in Europa eine geringe Verbreitung gefunden. Dafür ist für das überschaubare Risikomodell "Informationssicherheit" ein Set an Faktoren mit allen Beziehungen zwischen diesen Faktoren vollständig beschrieben.

Abb. 07: Modellierung eines Risikos (links im Bild, abgeschnitten) sowie rechts die Darstellung der Zielgrößen mit FAIR

Abb. 07: Modellierung eines Risikos (links im Bild, abgeschnitten) sowie rechts die Darstellung der Zielgrößen mit FAIR

Resümee

Nicht viele Risikomanager werden in der Lage sein, zum Beispiel die SAS Model Implementation Platform, R, Python oder MATLAB zur Risikomodellierung einsetzen zu können. Was aber machen alle anderen? Hier ist meiner Meinung nach ein Vakuum, welches es zu füllen gilt, wenn man irgendwann einmal von einem vollständigen Baukasten des Risikomanagements sprechen möchte.

Excel-basierte Tools wie RiskKit, @Risk und Oracle Crystal Ball nehmen einem zwar die Simulation ab und stellen das Ergebnis ansprechend grafisch dar, erwarten aber einen methodisch fähigen Risikomanager, der Risiken selbstständig modellieren kann. Aus eigener Erfahrung kann ich sagen, dass Modelle mit Faktoren-Abbildung recht komplex und schwer zu warten sein können. Diese Aussage gilt umso mehr, wenn man außerdem Zeitreihen abbilden möchte ("Wie hoch wird das Risiko in einem Jahr sein, wenn die Maßnahme x umgesetzt wurde?").

Meiner Meinung nach sollte auf der Ebene der Risikoanalyse und -modellierung dringend mehr Austausch stattfinden. Zumindest innerhalb eines Unternehmens sollten die Risikomodelle gleichen Typs gleich aufgebaut und damit im Ergebnis vergleichbar sein. Gleich aufgebaut heißt hier, dass die Risikofaktoren eines Typs ("alle Risiken der Informationssicherheit") sowie deren Regelsätze einheitlich und fix vorgegeben sind. Ansonsten verschleiert das am Ende der stochastischen Simulation mit Stolz erhaltene Ergebnis lediglich, dass man immer noch Äpfel mit Birnen vergleicht.

Autor:

Jan-Arendt Klingel ist seit vielen Jahren in der Informationssicherheit tätig. Er hat Allgemeine Informatik und Mathematik studiert.