Fehlerbaumanalyse

Fehlerbaumanalyse

Mit Beginn der 1960er Jahre wurden Techniken zur systematischen Analyse sicherheitskritischer Systeme entwickelt. Dazu gehören neben der Hazard and Operability Analysis (HAZOP) und der FMEA auch die Fehlerbaumanalyse (fault tree analysis, FTA), die im Jahr 1961 als deduktives Verfahren in den Bell Telephone Laboratories entwickelt wurde. Ziel war ursprünglich die Analyse des Abschusskontrollsystems für die von Boeing hergestellte Interkontinentalrakete vom Typ LGM-30 Minuteman. In den 1970er und 1980er Jahren wurde die Fehlerbaumanalyse unter anderem bei der Planung von Atomkraftwerken eingesetzt.

Die Fehlerbaumanalyse ist als Methode der Systemanalyse in der DIN 25424 beschrieben (Fehlerbaumanalyse, Teil 1: Methode und Bildzeichen, Teil 2: Handrechenverfahren zur Auswertung eines Fehlerbaumes).

Die Fehlerbaumanalyse nimmt als Ausgangspunkt – im Gegensatz zur FMEA – nicht eine einzelne Systemkomponente, sondern das potenziell gestörte Gesamtsystem. Die Fehlerbaumanalyse baut auf der sogenannten negativen Logik auf. Das heißt, der Fehlerbaum beschreibt eine Ausfallsfunktion die bei dem Zustand logisch-1 einen Ausfall ausdrückt, bei logisch-0 liegt ein funktionsfähiges System vor.

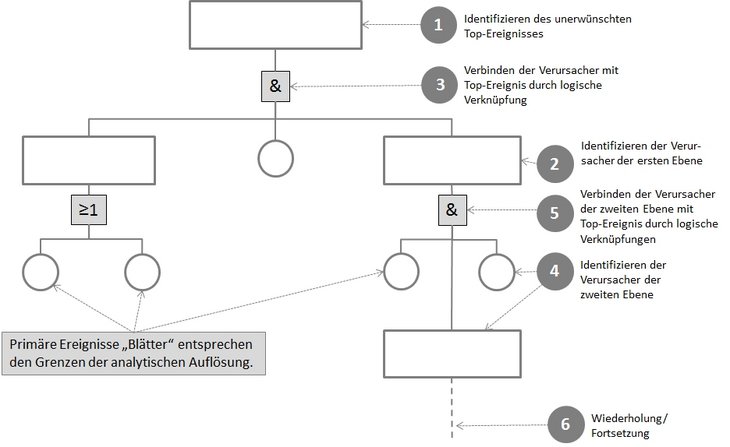

Sie gehört zu den "Top-Down"-Analyseformen im Risikomanagement. In einem ersten Schritt wird daher das Gesamtsystem detailliert und exakt beschrieben. Darauf aufbauend wird analysiert, welche primären Störungen eine Störung des Gesamtsystems verursachen oder dazu beitragen können. Ausgangspunkt ist hierbei zunächst ein einziges unerwünschtes Ereignis, welches an der Spitze des Fehlerbaums steht, das sogenannte Top-Ereignis. Das Top-Ereignis resultiert in der Regel aus einer Risikoanalyse bzw. Szenarioanalyse.

Der nächste Schritt gliedert die sekundären Störungsursachen weiter auf, bis schließlich keine weitere Differenzierung der Störungen mehr möglich oder sinnvoll ist. Der Fehlerbaum stellt damit alle Basisergebnisse dar, die zu einem interessierenden Top-Ereignis führen können.

In der einfachsten Form besteht er aus folgenden Elementen: Entscheidungsknoten (E), die Entscheidungen kennzeichnen, Zufallsknoten, die den Eintritt eines zufälligen Ereignisses darstellen sowie aus Ergebnisknoten (R), die das Ergebnis von Entscheidungen oder Ereignissen darstellen.

Zwischen diesen Elementen befinden sich Verbindungslinien

Komplexe Fehlerereignisse werden mittels logischer Verknüpfung weiter in einfachere Ereignisse aufgeteilt. Verknüpfungen lassen sich grundlegend in zwei Kategorien einteilen: In Oder-Verknüpfungen, bei denen der Fehler auftritt, falls eines der Ereignisse auftritt, sowie in Und-Verknüpfungen, bei denen der Fehler nur auftritt, falls alle Ereignisse auftreten. Ein Block-Gatter führt zwischen einem Ereignis und der entsprechenden Ursache eine Nebenbedingung ein. Die Nebenbedingung muss zusätzlich zur Ursache vorhanden sein, damit die Wirkung eintritt. Die Bedingung beschreibt Ereignisse, die keine Fehler oder Defekte sind und im Normalbetrieb auftreten.

Um einen großen Fehlerbaum anschaulich zu präsentieren, können ganze Unterbäume durch ein Transfer-Symbol markiert und separat analysiert werden. Die im Fehlerbaum definierten Ursachen sind Zwischenereignisse, die weiter untersucht werden, bis ein gewünschter Detaillierungsgrad erreicht wird. Ursachen, die nicht weiter untersucht werden, sind Blätter im Fehlerbaum. Blätter sind entweder Basisereignisse des Systems oder Ereignisse, die für die Analyse (noch) nicht detailliert genug beschrieben wurden (nicht untersuchte Ereignisse). In der nachfolgenden Abbildung ist ein Beispiel für einen Fehlerbaum dargestellt.

In komplexen Systemen können zusätzlich auch redundanzübergreifende Fehler auftreten. Dies sind Fehlerquellen, die an mehreren Stellen des Fehlerbaums auftreten und sich aufgrund der Systemstruktur nicht direkt in nur einen Minimalschnitt zusammenfassen lassen. Diese sogenannten "Gemeinsam verursachte Fehler" (GVA) bzw. Common Cause Failure (CCF), erschweren die Anwendung der Fehlerbaumanalyse.

Eine wesentliche Eigenschaft der Ereignisse in einem Fehlerbaum ist, dass sie unerwünscht sind. Sie beschreiben Fehlerzustände, Störungen oder Ausfälle. In der Praxis ist der Einsatz von Fehlerbaum-Techniken oft auch gemeinsam mit Szenariotechniken und mit Ereignisbaum-Techniken zu beobachten. Letzterer Ansatz beobachtet all diejenigen Faktoren, die zu einem Störfall führen können. Die Darstellung erfolgt ebenfalls als Baum.

Nach Erstellung des Fehlerbaums wird bei der quantitativen Fehlerbaumanalyse jedem Basisereignis eine bestimmte Eintrittswahrscheinlichkeit für den Ausfall zugewiesen. Daten für konkrete Ausfallsraten können aus eigenen Untersuchungsreihen für die einzelnen Basiskomponente stammen, oder es wird bei handelsüblichen Bauelementen und Komponenten auf freie Datenbanken wie das MIL-HDBK-217F oder kommerzielle Datenbanken wie 217Plus zurückgegriffen. Die den einzelnen Basiskomponenten zugewiesenen Ausfallraten λ lassen sich im einfachen Fall einer Exponentialverteilung – dies entspricht einer angenommenen zeitlich konstanten Ausfallsrate über die Zeit t – mit der Ausfallwahrscheinlichkeit P beschreiben.

Die Fehlerbaumanalyse wird beispielsweise für die folgenden Fragestellungen eingesetzt:

- In der Planung von Industrieanlagen, vor allem in der Verfahrenstechnik, und im vorbeugenden Brandschutz.

- In der Software-Entwicklung wird sie verwendet, um die Fehler von Programmen zu analysieren.

- In der Flugsicherheit werden zur Bestimmung der definierten Sicherheit Fehlerbaumanalysen mittels Checklisten ausgeführt.

- In der Produktentwicklung, vor allem in der Automobilindustrie.

- Im Rahmen der PSÜ (Periodische Sicherheitsüberprüfung bzw. probabilistischen Sicherheitsanalyse) für kerntechnische Anlagen, um die Wahrscheinlich für den Ausfall eines sicherheitstechnischen Systems angeben zu können.

Weiterführende Literaturhinweise:

- Deutsches Institut für Normung (1981/1990) DIN 25424 Fehlerbaumanalyse (Fehlerbaumanalyse, Teil 1: Methode und Bildzeichen, Teil 2: Handrechenverfahren zur Auswertung eines Fehlerbaumes), Ausgabe 1981-09 bzw. Ausgabe 1990-04, Berlin 1981/1990.

- Romeike, F./Hager, P. (2013): Erfolgsfaktor Risk Management 3.0 – Methoden, Beispiele, Checklisten: Praxishandbuch für Industrie und Handel, 3. Auflage, Wiesbaden 2013.

- Vesely, W. et al (1981): Fault Tree Handbook, U.S. Nuclear Regulatory Commission, Washington DC 1981.