Als die Computerindustrie noch in den Kinderschuhen steckte, ahnte kaum jemand, dass innerhalb einer relativ kurzen Zeit in fast jedem Haushalt ein elektronischer Helfer zu finden sein würde, dem viele von uns ihre Finanzen, die private Korrespondenz und vieles mehr anvertrauen.

Nachdem die Zahl der Anwender lawinenartig angewachsen war und sich das Internet ausbreitete, entdeckte auch die Wirtschaft die Möglichkeiten dahinter, was wiederum zu einer rasanten Entwicklung von Dienstleistungsangeboten im Internet führte. Es hatte den Anschein, als befänden sich Internetnutzer im Serviceparadies. Die Lage änderte sich allerdings, als Online-Kriminelle begannen, ihre Fallstricke im Netz auszulegen.

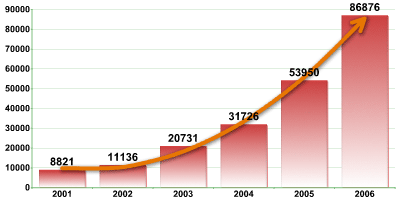

Cyber-Kriminalität wurde zu einem festen Bestandteil des Internets, der dazugehörige Malware-Markt wächst nach wie vor. Die Anzahl der erstmalig in Erscheinung tretenden Schadprogramme wächst mit nahezu exponentieller Geschwindigkeit, wie folgende Grafik zeigt:

Abb. 1. Anstieg erstmalig in Erscheinung tretender Schadprogramme

(Quelle: Kaspersky Lab)

Konnten sich die Hersteller von Antiviren-Software früher spielend den Schadprogrammen entgegenstellen, die zumeist von Studenten während der Semesterferien entwickelt wurden, wird dies mit jedem Jahr schwieriger und schwieriger. Noch können sich IT-Sicherheitsunternehmen des anschwellenden Stroms von Malware, Spam und anderen Aktivitäten Online-Krimineller erwehren. In der sich verschärfenden Situation kann allerdings nicht mehr die Rede davon sein, die Cyber-Kriminalität vollständig zu besiegen. Es stellt sich vielmehr nur noch die Frage, ob es gelingen kann, das immer rasantere Ansteigen dieser Art von Verbrechen einzudämmen.

Der Motor dieser Konfrontation ist der Anwender, der für die Online-Kriminellen zur lukrativen Einkommensquelle geworden ist, wobei nach Einschätzung verschiedener Organisationen die Einnahmen aus Cyber-Verbrechen die der Antivirus-Branche bei weitem übersteigen. Gegenwärtig hat dieser Konflikt seinen Höhepunkt erreicht.

Der vorliegende Artikel soll die aktuelle Situation näher beleuchten: Was unternehmen Online-Kriminelle derzeit, um den IT-Sicherheitsunternehmen Widerstand zu leisten und wie und durch wen kann in absehbarer Zukunft Einfluss auf die Cyber-Kriminalität ausgeübt werden?

Konfrontation zwischen Online-Kriminellen und IT-Sicherheitsunternehmen

Derzeit ist die IT-Sicherheitsindustrie die wichtigste und wohl auch einzige Branche, die in der Lage ist, sich und andere erfolgreich gegen Cyber-Kriminalität zu verteidigen.

Im Zuge der nicht endenden Konfrontation entwerfen die Kriminellen unentwegt neue und immer raffiniertere Methoden zur Umgehung der bestehenden Technologien, was seitens der IT-Sicherheitsbranche wiederum zur Entwicklung immer neuer Schutzmechanismen führt. So entwickelt die Konfrontation eine spiralartige Eigendynamik, wobei die Kriminellen sich angesichts neuer Schutztechnologien nicht blindlings ergeben, sondern jede einzelne Lösung äußerst gewissenhaft auf ihre „Standhaftigkeit“ hin überprüfen.

Ein trauriges Beispiel hierfür ist das Projekt „Blue Frog“ der Firma Blue Security, das sich anfangs als erfolgreiche Lösung gegen Spam einen Namen machte. Zunächst lief tatsächlich alles völlig normal und bei einigen Usern reduzierte der „blaue Frosch“ den Anteil an unerwünschter Korrespondenz um bis zu 25 Prozent. Nach einem Jahres wurde dieses Projekt allerdings zusehends zu einem Dorn im Auge der Spammer, was wiederum zu dessen Ende führte: „Blue Frog“ warf nach einer Reihe von schweren DDoS-Attacken das Handtuch.

Auch die Antivirus-Branche muss differenzieren, denn die Aktivitäten der Kriminellen äußern sich sowohl in „kleinen Häppchen“ als auch im umfassenden Widerstand gegen Antivirus-Schutzlösungen.

Für die „kleine Häppchen“ gibt es folgende Beispiele:

- Die Autoren des Wurms Bagle untergruben die Bemühungen der Antivirus-Unternehmen, Zugang zu der entsprechenden Malwaresite zu erlangen und präsentierten diesen eine vollkommen saubere Datei. Den Antivirus-Experten stand daraufhin kein Schadprogramm zur Analyse zur Verfügung.

- Die Autoren des Trojaners Trojan-PSW.Win32.LdPinch verfolgten die Aktivitäten der Firewall. Wurde eine Warnmitteilung ausgegeben, verbunden mit der Frage, ob die Anwendung zugelassen werden soll oder nicht, so bejaht das trojanische Programm diese Frage automatisch, ohne dass der User davon etwas erfährt.

- Mit beneidenswerter Regelmäßigkeit werden als Antivirus-Aktualisierungen getarnte Schadprogramme verschickt, um Sicherheitsunternehmen in Misskredit zu bringen.

Beim Widerstand gegen Schutzprogramme gab es in letzter Zeit keine radikalen Neuerungen. Die bestehenden Möglichkeiten lassen sich in zwei große Gruppen aufteilen:

- passiver Widerstand;

- aktiver Widerstand.

Passiver Widerstand

Unter passivem Widerstand versteht man Mittel, die die Analyse und/oder das Aufspüren von Schadcodes erschweren. Zu diesem Zweck gibt es eine Vielzahl von Möglichkeiten (unter anderem dynamisch generierender Code und Polymorphismus), doch in der Mehrzahl der Fälle verschwenden die Autoren von Schadprogrammen weder Zeit noch Mittel zur Entwicklung derartiger Mechanismen. Um ihr angestrebtes Ziel zu erreichen, nutzen sie eine sehr viel simplere Lösung, nämlich verschiedene Packer. Diese Tools verschlüsseln Programme mit Hilfe spezieller Algorithmen. Ihre Verwendung erleichtert den Virenautoren ihre Arbeit ungemein: Um zu verhindern, dass das Antivirus-Programm einen schon bekannten Schadcode sofort erkennt, muss der Autor diesen nicht erneut umschreiben, sondern ihn einfach in einen, dem Antivirus-Programm unbekannten Packer legen. Das gewünschte Resultat wird auch so erzielt und die Ausgaben sind sehr viel geringer.

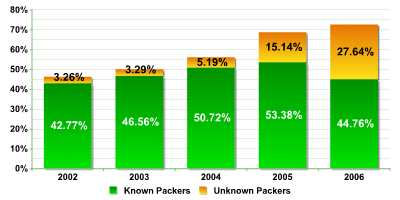

Auf diese Weise werden zumeist ausführbare Dateien verpackt. Stellt man den Anteil der gepackten Schadprogramme im Verhältnis zu der allgemeinen Anzahl neuer Malware grafisch dar, so erhält man folgendes Diagramm:

Abb. 2. Zunahme des Anteils gepackter Samples (Bestimmungsfehler der mit unbekannten Packern komprimierten Samples unter 1%).

(Quelle: Kaspersky Lab)

Die unaufhörliche Zunahme des Anteils gepackter Samples im Verhältnis zu neuen, vorher nicht in Erscheinung getretenen Schadprogrammen, ist ein Zeichen für das Vertrauen der Kriminellen in die Effektivität von Packern.

Es ist klar, dass die Verwendung von Packern, die den Antivirus-Herstellern bekannt sind, nicht viel Sinn macht, denn ein originaler ungeschützter Schadcode wird am Ende so oder so vom Antivirus-Programm erkannt werden. Daher nutzen die Übeltäter auch immer häufiger der Gegenseite unbekannte Packer, darunter bereits einsatzbereite Neuentwicklungen, modifizierte oder selbst entwickelte Programme. Der Anstieg der erstmalig in Erscheinung getretenen Schadprogramme, die mit uns unbekannten Packern komprimiert wurden, ist ebenfalls in Abbildung 2 dargestellt.

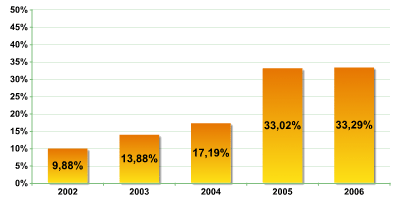

In letzter Zeit tauchen immer häufiger so genannte „Sandwiches“ auf, bei denen ein Schadprogramm gleich mit mehreren Packern komprimiert wird, in der Hoffnung, dass das eine oder andere – zumindest aber ein einziges – Pack-Programm von der Antivirus-Lösung nicht erkannt wird. Die zunehmende Anzahl solcher „Sandwiches“ im Verhältnis zur allgemeinen Zahl neuer gepackter Schadprogramme sieht so aus:

Abb. 3. Zunahme von „Sandwiches“ im Verhältnis zu neuen gepackten Samples

(Quelle: Kaspersky Lab)

Zur Analyse gepackter Schadcodes haben sich virtuelle Maschinen und Emulatoren als besonders effektiv erwiesen. Sobald dies den Autoren von Schadprogrammen klar wurde, brachten sie immer mehr Malware in Umlauf, die einen Programmcode zur Umgehung dieser Technologien enthielt. Die Antivirus-Hersteller ihrerseits reagierten darauf mit immer ausgefeilteren Schutztechnologien – eine neue Runde in der Konfrontations-Spirale…

Aktiver Widerstand

Als aktiven Widerstand gegen Antivirus-Technologien bezeichnen wir Aktivitäten der Virus-Autoren, die die Funktion der Schutzsysteme beeinträchtigen. Dazu zählen unter anderem die Sabotage von Antivirus-Updates, das Löschen von Schutzprogrammen aus dem Speicher oder von der Festplatte, das Verstecken eines Schadprogramms im System mit Hilfe von Rootkit-Technologien und andere Tricks.

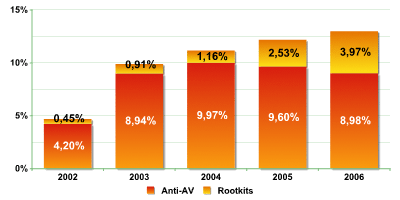

Das folgende Diagramm zeigt den Anteil erstmalig in Erscheinung getretener Modifikationen von Schadprogrammen, die Antivirus-Produkten aktiven Widerstand entgegensetzen:

Abb. 4. Zunahme neuer Modifikationen von Schadprogrammen, die den Schutzmechanismen aktiv Widerstand leisteten

(Quelle: Kaspersky Lab)

Nicht nur die Geschwindigkeit, mit der neue Schadprogramme in Umlauf kommen, erhöht sich beständig, sondern auch der Gesamtanteil der Programme, die Antivirus-Produkten aktiven Widerstand entgegensetzen, nimmt immer weiter zu. Das bezieht sich in erster Linie auf den Einsatz von Rootkit-Technologien, um auf diese Weise die Überlebenszeit des Schadcodes im befallenen System zu verlängern. Denn je versteckter sich ein Schadcode ausbreitet, desto unwahrscheinlicher ist es, dass dieser in die Datenbanken der Antivirus-Hersteller gelangt.

Hatten Antivirus-Produkte früher nur mit wenig Gegenwehr zu kämpfen, so sind heute Schadprogramme anzutreffen, die Schutzprogramme dutzend- oder gar hundertfach lahm legen.

Doch auch die Antivirus-Unternehmen reagierten rechtzeitig, indem sie Mechanismen zum Selbstschutz entwickelten. Dadurch wurde das Entwicklungs-Tempo von Schädlingen, die sich vor Antiviren-Programmen wehren, bereits reduziert. Zudem wurden mittlerweile auch Mechanismen zum Schutz vor Rootkits integriert.

Die Kriminellen antworteten auf den Selbstschutz der Antivirus-Produkte mit Schadprogrammen inklusive integriertem Treiber: Die Zerstörung der Antivirus-Programme wurde von nun an nicht mehr durch einen gewöhnlichen Anwender-Code realisiert, sondern von einem Kernmodus-Code, der über alle Privilegien der Systemkontrolle verfügt. Als Beispiel für ein Schadprogramm dieser Art ist der E-Mail-Wurm Win32.Bagle.gr zu nennen.

Gleichzeitig versucht die Online-Kriminalität aber auch an anderen Fronten anzugreifen. Die Autoren des Wurms Warezov erhöhten beispielsweise die Geschwindigkeit, mit der sie neue Modifikationen ihres Wurms ausgeben - es vergeht immer weniger Zeit bis zum Erscheinen eines Exploits nach Ausgabe eines entsprechenden Patches, wodurch Schadprogramme immer neue Lebens- und Überlebensräume finden.

Als Erfolg der Antivirus-Industrie ist das allmählich nachlassende Interesse der Schadprogramm-Autoren am E-Mail-Verkehr zu verbuchen. Im Kriminellen-Milieu gilt es heutzutage als wenig effektiv, seine Machwerke per E-Mail zu verbreiten, was vor nicht allzu langer Zeit durchaus „in“ war. Denn auf diesem Weg verbreitete Malware wird schon vor Abschluss der Massenversendung abgefangen und als solche erkannt. Doch die Schadprogramm-Autoren sind nicht gewillt, sich damit abzufinden, und schon jetzt wird die Verbreitung von Malware über das Web immer populärer.

Die Online-Kriminellen erhöhen ständig den Druck auf die IT-Sicherheitsunternehmen. Die steigenden Einnahmen der Kriminellen ermöglichen Ihnen die Verpflichtung hoch qualifizierter Personen und die Entwicklung immer neuer Angriffstechnologien. Das Potenzial der IT-Sicherheitsunternehmen wird in den nächsten Jahren groß genug sein, diesem Druck zu widerstehen, auch wenn das zunehmend schwieriger wird. Was danach kommt, wird die Zeit zeigen.

Konfrontation zwischen Online-Kriminellen und Unternehmen

Viele Unternehmen sind heute den nicht enden wollenden Attacken Online-Krimineller - sowohl auf die eigene Infrastruktur als auch auf ihre Kunden - überdrüssig und beginnen, den Online-Kriminellen „die Zähne zu zeigen“. Markierten die Jahre 2004 und 2005 die absolute Kriminalisierung des Internet (begleitet von einem explosionsartigen Anstieg neuer Schadprogramme), so ist 2006 das Jahr, in dem die Wirtschaft begann, der Cyber-Kriminalität den ihr gebührenden Widerstand entgegenzubringen.

Als aufschlussreiches Beispiel dienen Banken, die völlig selbstständig begannen, den Kriminellen das Leben schwer zu machen. Im vergangenen Jahr führten sie verschiedene strenge Registrierungs-Methoden ein – von der einmaligen Passwort-Verwendung bis hin zu biometrischer Autorisierung – was die Autoren von Schadprogrammen, die sich gegen den Finanzsektor richten, gehörig aus dem Konzept brachte. In verschiedenen Programmen werden immer häufiger Online-Benachrichtigungen über das Erscheinen eines neuen Patches herausgegeben, worauf die Online-Kriminellen aber leider viel schneller reagieren als die Anwender. Ebenso verringert sich die Reaktionszeit der Entwickler auf die Veröffentlichung eines Patches allmählich.

Konfrontation zwischen Online-Kriminellen und dem Staat

Der Staat verfügt wohl über die besten Möglichkeiten zur Eindämmung der Cyber-Kriminalität, gleichzeitig ist er jedoch auch der am langsamsten agierende Teilnehmer dieser Konfrontation. Der Zeitpunkt, zu dem es noch möglich gewesen wäre, die Situation unter Kontrolle zu bekommen, ist unwiderruflich verstrichen.

Mittlerweile hat die Online-Kriminalität derartige Ausmaße angenommen, dass es dem Staat schlicht an Ressourcen mangelt, um sich auch nur einem Teil aller begangenen Verbrechen zu widmen. Für die rechtsstaatlichen Organe gestaltet sich der Kampf gegen die Cyberkriminalität überaus schwierig, da sie sich nicht auf die Grenzen eines Staatsgebiets beschränkt (die Online-Kriminellen können einen Server in einem Land unterhalten, dabei die Anwender eines anderen Landes angreifen und sich selbst in einem dritten Land aufhalten). Zudem ermöglicht die Infrastruktur des Internet den Verbrechern, unter Wahrung der Anonymität blitzschnell zu agieren.

Außerdem mahlen die staatlichen Mühlen nur sehr langsam. Bis zur Ausarbeitung und anschließenden Verabschiedung eines Gesetzes durch die staatlichen Organe verstreicht wertvolle Zeit, so dass es den Kriminellen problemlos gelingt, noch vor Beginn der Ermittlungen, ihren Standort zu verändern, indem sie zwischen verschiedenen Hostings wechseln.

Derzeit erinnert der Staat vielmehr an ein Opfer als an einen ernstzunehmenden Gegner der Online-Kriminalität. Zur Unterstützung dieser These lässt sich eine Reihe von Vorkommnissen anführen, über die umfassend in den Medien berichtet wurde:

- Praktisch jeder internationale politische Konflikt größeren Ausmaßes führt zur Konfrontation zwischen den Cyber-Kriminellen der streitenden Staaten, was meist das Hacken der staatlichen Site der Gegenseite zum Resultat hat. So geschehen Ende 2005, als die politischen Debatten über die territoriale Zugehörigkeit der Fischfanggründe in eine Konfrontation zwischen peruanischen und chilenischen Cyber-Hooligans mündeten. So war es auch während des letzten libanesisch-israelischen Konflikts, als Dutzende israelische, libanesische und amerikanische Sites attackiert wurden. Die Konfrontation zwischen den Online-Kriminellen Japans und Chinas sowie Chinas und den USA kann man fast chronisch nennen. Dabei sei angemerkt, dass derartige – die staatlichen Netzressourcen in Mitleidenschaft ziehenden – Auseinandersetzungen von staatlicher Seite ungeahndet bleiben.

- Findet eine Aktion des Staats nicht die Zustimmung der Online-Aktivisten, so führt dies sehr häufig zu DDoS-Attacken oder anderen böswilligen Aktionen gegen staatliche Einrichtungen. So wurde zum Beispiel das japanische Außenministerium im Herbst 2006 Opfer einer DDoS-Attacke – als Zeichen des Protests gegen den Besuch einer offiziellen Delegation im „militaristischen“ Tempel. Auch die offiziellen Sites Schwedens wurden zum Sommeranfang 2006 angegriffen – als Protest gegen den Kampf gegen die Piraterie.

- Die staatlichen Strukturen werden häufig als Quelle exklusiver Informationen angesehen, die sich dann entweder äußerst einträglich auf dem Schwarzmarkt verkaufen lassen oder bei zukünftigen Angriffen Verwendung finden. Als Beispiel hierfür dient das RosFinMonitoring (Russischer Föderaler Dienst für Finanzmonitoring, der einmalige Finanzoperationen mit einem Volumen von über 20.000 US-Dollar registriert), dessen Computersystem dem stellvertretenden Behördenleiter zufolge täglich Hacker-Angriffen ausgesetzt ist. Nach den Worten des Beamten sind die Online-Verbrecher insbesondere an Informationen über Bankkunden interessiert.

Nachdem auch dem Staat schließlich das Ausmaß und die Ernsthaftigkeit des Problems der Cyber-Kriminalität bewusst geworden ist, versucht er nun – wenn auch verspätet - die Situation in den Griff zu bekommen und unternimmt erste Schritte in die richtige Richtung:

- Zur Erleichterung der Zusammenarbeit und Erhöhung der Reaktionsgeschwindigkeit der rechtstaatlichen Organe verschiedener Staaten versucht man nun, ein e-Interpol zu gründen.

- Auf dem Regionalen Forum der ASEAN (Association of South East Asian Nations) wurde im Sommer 2006 die Schaffung eines allgemeinen Netzwerks beschlossen, das über Computer-Verbrechen informiert, Empfehlungen zur Gegenwehr und ähnliche Informationen verbreitet.

- Im Sommer wurde vom Senat der USA der Beitritt zum Europäischen Abkommen zum Kampf gegen die Cyberkriminalität ratifiziert, das bereits von einigen Dutzend Staaten unterzeichnet wurde.

- In verschiedenen Staaten werden Anträge zur Verschärfung der bestehenden Gesetzgebung diskutiert, unter anderem in Russland und Großbritannien.

Staatlichen Stellen zufolge, werden die getroffenen Maßnahmen eine große Hilfe im Kampf gegen die Cyber-Kriminalität und den Terrorismus sein, sowie zur schnelleren Aufklärung von Verbrechen beitragen. Zweifellos wird sich diese Prognose im Laufe der Zeit erfüllen, doch bisher bemerken es die Kriminellen noch nicht einmal, dass man auf Staatsebene bemüht ist, es mit ihnen aufzunehmen. Ihre Reaktion besteht momentan vielmehr im Ignorieren der Tatsache, dass man an dieser Front gegen sie aufrüstet. Die ergriffenen Maßnahmen haben bisher zu keiner noch so geringen Verbesserung der Situation geführt.

Erfreulich ist dabei nur eines: Der Staatsapparat hat sich in Bewegung gesetzt – und zwar in die richtige Richtung.

Fazit

Zum gegenwärtigen Zeitpunkt sind allein die IT-Sicherheitsunternehmen in der Lage, der Internet-Kriminalität wirksam Gegenwehr zu leisten. Doch die Situation verschlechtert sich unaufhörlich, wobei sich das Tempo beständig erhöht. Jedes Jahr wird es schwieriger, Computer-Nutzer zu schützen.

Während sich die Internet-Kriminalität immer besser organisiert und konsolidiert, lässt sich auf unserer Seite leider ein immer stärkeres Auseinanderdriften beobachten. Antivirus-Hersteller, andere Unternehmen und staatliche Institutionen tauschen untereinander nur sehr ungern Informationen aus, was häufig den Verlust wertvoller Zeit zur Folge hat und die Ermittlungsarbeit oder die Ergreifung entsprechender Maßnahmen nur unnötig erschwert.

Sicherlich ist es noch möglich, die Situation zu verbessern, allerdings sind dazu große Anstrengungen vonnöten. Neben der Entwicklung und Integration neuer Technologien ist es unerlässlich, dass alle Teilnehmer dieser Konfrontation, die Einfluss auf die Lage nehmen können, als geeinte Kraft gegen die Online-Kriminellen zu Felde ziehen.

[Quelle: Kaspersky Lab]