Zufall spielt in der Kryptographie eine wichtige Rolle. Vor allem in der modernen Wissenschaft der Verschlüsselung von Informationen werden Zufallszahlen, gewonnen aus physikalischen Zufallsereignissen (beispielsweise radioaktiver Zerfall), verwendet.

Der Begriff Kryptographie wird seit rund 350 Jahren verwendet. Die Methode der Verschlüsselung von Nachrichten wird jedoch bereits seit mehr als 3.500 Jahren praktiziert. Sämtliche, als sicher geltende, kryptographische Verfahren wurden aber im Laufe der Zeit, vor allem durch die Entwicklung immer leistungsfähigerer Rechensysteme, erfolgreich entschlüsselt. Es herrscht damit seit jeher ein regelrechtes Wettrüsten zwischen den Entwicklern neuer, vermeintlich sicherer kryptographischer Verfahren, sowie deren Angreifern.

Doch wo wird das alles in naher Zukunft hinführen? Was sind die nächsten Schritte in der Evolution der Kryptographie? Diese und weitere Fragen werden im Folgenden beantwortet.

Was bisher geschah

Die Wurzeln der Kryptographie finden sich bereits 1.500 Jahre vor Beginn unserer Zeitrechnung in Mesopotamien. Damals wurden Nachrichten auf Tontafeln verfasst, wobei eine davon heute als ältestes gesichertes Dokument der Verschlüsselungsgeschichte gilt. Die Methodik war einfach. Es handelt sich dabei um eine individuelle Geheimschrift, entstanden durch Veränderung der Keilschrift [vgl. hierzu vertiefend "Geschichte der Kryptografie"].

Die Verschlüsselung per Hand, beispielsweise mit der Skytale von Sparta (vgl. Abbildung 1), der Caesar-Chiffre oder der Vigenére-Chiffre, stellt somit auch die erste der drei Epochen in der Geschichte der Kryptographie dar.![Abbildung 1: Skytale von Sparta [Quelle: http://www.mathe.tu-freiberg.de/~hebisch/cafe/kryptographie/skytale.html] Abbildung 1: Skytale von Sparta [Quelle: http://www.mathe.tu-freiberg.de/~hebisch/cafe/kryptographie/skytale.html]](/fileadmin/template_risknet/images_content/Abb-01-Altmannshofer-2013.jpg)

Abbildung 1: Skytale von Sparta [Quelle:

www.mathe.tu-freiberg.de/~hebisch/cafe/kryptographie/skytale.html

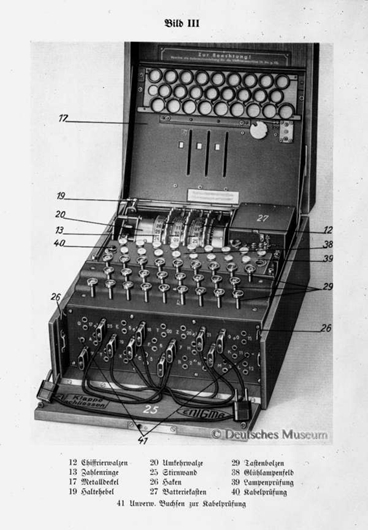

]Im nächsten Evolutionsschritt, also der zweiten Epoche, bediente man sich spezieller Maschinen zur Ver- und Entschlüsselung von Nachrichten. Als Meilenstein ist hier die Rotor-Schlüsselmaschine Enigma zu nennen (siehe Abbildung 2). Zeitlich lässt sich diese Epoche in das Zeitfenster von 1920 bis 1970 einordnen.

Seit 1970 befinden wir uns in der dritten Epoche der Kryptographie, also der modernen Kryptographie. Hierbei ist maßgebend die Verwendung von Computern als zentrales Element der Chiffrierung und Dechiffrierung.

Abbildung 2: Enigma (Quelle:

www.deutsches-museum.de/sammlungen/ausgewaehlte-objekte/meisterwerke-ii/enigma/enigma-grossansicht2/

)Quantenkryptographie – die Zukunft?

Das Millionärsproblem

Oft wird ein Anwendungsfall bezüglich der Sicherheit von Datenaustausch gesucht. Dazu kann das Millionärsproblem als Beispiel verwendet werden. Der chinesische Wissenschaftler Andrew Yao beschrieb dies so:

"Two millionaires wish to know who is richer; however, they do not want to find out inadvertently any additional information about each other’s wealth". [vgl. Yao 1982, S. 160.]

Zwei reiche Personen wollen ihren Reichtum vergleichen, allerdings unter der Bedingung, dass die Gegenpartei keine Informationen über die tatsächliche Höhe des eigenen Reichtums erfährt. In der Mathematik spricht man dabei von der sicheren Zwei-Parteien-Berechnung einer Funktion [vgl. vertiefend "Selbst Quanten scheitern am Millionärsproblem"].

Die Quantenverschlüsselung

Durch die Grenzen der klassischen Physik zur Verschlüsselung von Informationen ist ein vermeintlich sicherer Datenaustausch nicht möglich. Durch immer neue, leistungsfähigere Computer und zugehörige Dechiffrierverfahren ist jede Art der Verschlüsselung angreifbar bzw. dechiffrierbar.

Diesem Problem kann mit der Quantenverschlüsselung entgegengewirkt werden. Durch die Zuhilfenahme der Quantenmechanik kann in der Quantenkryptographie ein Abhören, also ein sogenannter Lauschangriff, aufgedeckt werden.

Für Beispiele zum sicheren Datenaustausch zwischen zwei Parteien haben sich in der Kryptographie allgemein zwei Namen etabliert: "Alice und Bob" (siehe Abbildung 3). Im Weiteren wird noch eine Person "Eve" eingeführt, die den Angreifer auf den Datenaustausch darstellt.

Abbildung 3: Bob und Alice (Quelle:

www.quantenphysik-schule.de/krypto.htm

)Die Quantenkryptographie

Theorie der Quantenkryptographie

Wie Gilbert Vernam 1918 bewies, können konventionelle symmetrische Verschlüsselungssysteme absolut sicher gestaltet werden, sofern der Schlüssel die gleiche Zeichenlänge wie die Botschaft besitzt und aus Zufallszahlen besteht. Die einzige Sicherheitslücke besteht im sicheren Schlüsselaustausch.

Hier kann die Quantenkryptographie eine Lösung bereitstellen. Die Quantenkryptographie ist somit Teil eines zweistufigen Verfahrens. Sie dient lediglich zum sicheren Schlüsselaustausch, nicht jedoch zur Verschlüsselung der Nachricht selbst [vgl. vertiefend "Quantenkryptographie"].

Dabei existieren für den sicheren Schlüsselaustausch nach kryptographischen Methoden zwei physikalische Prinzipien, die im Folgenden kurz dargestellt werden.

Einteilchensystem: Lichtquanten (Photonen)

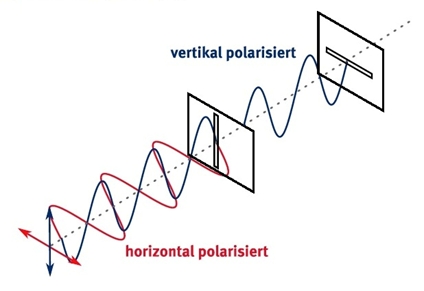

Ausgestrahlte Photonen, die durch den Raum fliegen, schwingen in unterschiedlichen Ausrichtungen (vgl. Abbildung 4). Diese Ausrichtung der Schwingung wird als Polarisation bezeichnet. Wird in die Flugbahn der Photonen ein sogenannter Polarisationsfilter gestellt, bewirkt dies, dass nach dem Filter nur noch Photonen derselben Polarisation existieren (zur Verdeutlichung siehe ebenfalls Abbildung 4).

Abbildung 4: Polarisation von Photonen (Quelle:

www.weltderphysik.de/gebiete/theorie/quanteneffekte/zwillingsforschung/

)Als große Besonderheit ist hierbei das sogenannte Quantendilemma anzuführen. Photonen mit diagonaler Polarisation, die sich einem vertikalen Polarisationsfilter nähern, geraten dabei in das erwähnte Quantendilemma. Insgesamt wird hierbei nur die Hälfte der diagonal polarisierten Photonen durch den Filter geblockt, die andere Hälfte kommt durch den Filter hindurch und wird vertikal polarisiert [vgl. Singh 2012, S. 401 f.].

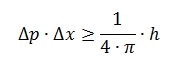

Auf dem beschriebenen Effekt des Quantendilemmas beruht auch die Heisenbergsche Unschärferelation (vgl. Gleichung 1)

Gleichung 1: Heisenberg‘sche Unschärferelation

Die Heisenberg‘sche Unschärferelation besagt, dass das Produkt aus Impulsungenauigkeit und Ortsungenauigkeit in der Größenordnung des Planckschen Wirkungsquantums liegen muss, was wiederum bedeutet, dass man Ort und Impuls eines Photons nicht beliebig genau bestimmen kann [vgl. vertiefend "Anmerkungen zur Heisenbergschen Unschärferelation anlässlich der von A. Zeilinger vorgestellten Beugungsexperimente mit Fullerenen"]. Durch die Eigenschaft des Quantendilemmas, dass auch diagonal polarisierte Photonen teilweise vertikal polarisiert werden und durch den Polarisationsfilter hindurchkommen, wird die vollkommen genaue Messung ohne Kenntnis der tatsächlichen Polarisation nahezu unmöglich. Durch den Messvorgang selbst wird also das zu messende Objekt verändert [vgl. Singh 2011, S. 271]. Dies stellt sicher, dass ein Angreifer (Eve), nicht in der Lage ist eine Mitteilung richtig wahrzunehmen, was es schier unmöglich macht diese Mitteilung gar zu dechiffrieren.

Auf diesen Grundlagen basiert auch das quantenkryptographische Verfahren von Bennett und Brassard (Protokoll BB84), das wie folgt entwickelt wurde.

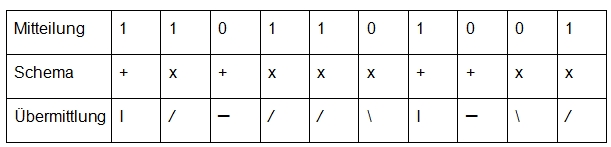

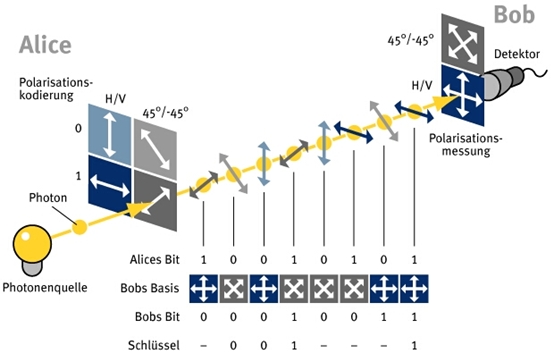

Alice sendet eine verschlüsselte Nachricht an Bob, die aus den Zeichen "1" und "0" besteht. Diese Zeichen werden durch Photonen verschiedener Polarisation dargestellt. Dazu werden zwei verschiedene Schemata verwendet. Zum einen findet das rektilineare (+) Schema mit " I " für "1" und " ─ " für "0" Anwendung, zum anderen das diagonale (x) Schema mit " / " für "1" und " \ " für "0" (vgl. Tabelle 1). Zur Darstellung der Mitteilung wird zufällig zwischen beiden Schemata hin und her gewechselt.

Tabelle 1: Beispiel Photonenverschlüsselung

Durch oben beschriebenes Vorgehen sendet Alice beispielsweise die erste "1" mit dem rektilinearen Schema und die zweite "1" mit dem diagonalen Schema.

Es wird also zweimal die "1" gesendet, jedoch dargestellt durch Photonen unterschiedlicher Polarisation [vgl. Singh, S. 409]. Versucht Eve nun diese Nachricht abzufangen, muss die Polarisation jedes einzelnen Photons genau identifiziert werden. Zur Messung der Polarisation muss Eve nun entscheiden, wie sie ihren Polarisationsfilter ausrichtet, bzw. welchen Polarisationsdetektor sie verwendet. Dies geschieht durch Zufall, wobei in rund der Hälfte der Fälle das Ergebnis falsch sein wird. Ein Weiterer Sicherheitsaspekt besteht darin, dass Eve pro Messung nur ein Versuch zur Verfügung steht, da Photonen nicht teilbar sind, um sie beispielsweise mit beiden Detektoren zu Messen. Durch den Messeingriff wird ein Teil der Photonen durch die Wahl des falschen Filters verändert, was zum Entdecken des Angriffs führt. Ein schwerwiegendes Problem dieses Vorgehens ist, dass Bob das selbe Problem wie Eve hat, denn er weiß ebenso nicht in welcher Reihenfolge er zwischen den Filter wechseln muss, um die Nachricht korrekt entschlüsseln zu können. Dies macht den Schritt eines Schlüsselaustauschs notwendig und vernichtet dadurch die Sicherheit aus der Heisenberg‘schen Unschärferelation.

Abhilfe schafften Bennett und Brassard dadurch, dass dieses quantenkryptographische Verfahren nur für den sicheren Schlüsselaustausch genutzt wird. Wie eingangs erwähnt ist eine absolut sichere Verschlüsselung dann gegeben, wenn der Schlüssel dieselbe Zeichenlänge wie die Nachricht besitzt und aus Zufallszahlen besteht. Dazu wurde ein aus fünf Schritten aufgebautes Verfahren entwickelt.

Schritt 1:

Alice übermittelt eine Zufallsfolge aus "0" und "1" (Bits), mit ebenfalls zufällig gewählten rektilinearen und diagonalen Polarisationsschemata (vgl. Abbildung 5).

Abbildung 5: Schritt 1 Schlüssel senden (Quelle:

www.univie.ac.at/physikwiki/index.php/LV015:LV-Uebersicht/SS09/Arbeitsbereiche/Verschraenkung

)Schritt 2:

Bob misst die Polarisation dieser Photonen und wählt dabei für den Messvorgang wiederum zufällig rektilineare und diagonale Polarisationsschemata, wodurch er manchmal richtig liegt, manchmal aber auch falsch (evtl. Missdeutung des Photons). Bob notiert die Ergebnisse seiner Messung zusammen mit dem verwendeten Polarisationsschema.

Schritt 3:

Alice ruft Bob an und teilt ihm mit, welches Schema sie für jedes Photon verwendet hat, jedoch nicht wie sie jedes Photon polarisiert hat. Dazu reicht eine nicht abhörsichere Verbindung aus. Daraufhin teilt Bob mit, in welchen Fällen er das richtige Polarisationsschema verwendet hat, alle anderen Photonen (die mit dem falschen Schema gemessen wurden) werden dann nicht mehr beachtet. Es wird dadurch eine neue, kürzere Bitfolge generiert, die nur aus Bobs richtig gemessenen Photonen besteht und absolut zufällig ist. Dieser Schlüssel dient nun als "one time pad".

Schritt 4:

Alice und Bob kontrollieren die Übereinstimmung ihrer "one time pad´s" durch Abfrage einiger Zahlen. Beispielsweise wurde ein "one time pad" mit 1.075 Bits erzeugt. Alice greift aus dieser Bitfolge nun 75 Zahlen heraus und frägt diese bei Bob ab. Falls Bobs Zahlen übereinstimmen ist es höchst unwahrscheinlich, dass Eve die Übertragung abgehört hat (rund Eins zu Einer Mrd.). Sollten die Zahlen nicht übereinstimmen ist es nachgewiesen, dass Eve die Übertragung abgehört hat und das "one time pad" ist wertlos, der Vorgang muss auf einem anderen Kanal wiederholt werden. Da Alice und Bob die 75 Zahlen offen abgeglichen haben müssen diese aus dem "one time pad" entfernt werden. Der Schlüssel verkleinert sich damit auf 1.000 Zeichen.

Schritt 5:

Das erzeugte "one time pad" kann nun zur Verschlüsselung einer Nachricht verwendet werden [Schritte 1- 5 nach Singh 2012, S. 412 ff.]. Es handelt sich hierbei um ein symmetrisches Kryptoverfahren.

Zweiteilchensystem: Verschränkte Teilchen (Quantenverschränkung)

Die Quantenverschränkung besitzt besondere Eigenschaften, die im klaren Gegensatz zur klassischen Physik stehen. Dazu werden die herausragenden kurz beschrieben.

Eigenschaft 1

Zwei Teilchen stehen in einer Beziehung, unabhängig von ihrer räumlichen Distanz, d. h. die Lokalität (zwei physikalische Systeme sind hinreichend voneinander entfernt und können sich somit nicht mehr gegenseitig beeinflussen) ist nicht mehr gegeben.

Eigenschaft 2

Eine Reaktion auf eine Zustandsänderung eines Teilchens ist instantan beim anderen Teilchen detektierbar, d.h. die Reaktion ist nicht auf die Lichtgeschwindigkeit beschränkt [Eigenschaften 1 und 2 nach

wiki.ldv.ei.tum.de/tiki-index.php

]. Dies steht im Gegensatz zur Relativitätstheorie, nach welcher Informationen niemals schneller als mit Lichtgeschwindigkeit übertragen werden können.Eigenschaft 3

Verschränkte Photonen haben entgegengesetzte Polarisationen (beispielsweise horizontal und vertikal). Somit ist nach der Messung des einen Photons die Polarisation des anderen Photons genau bekannt [vgl. Quantenkryptographie].

Das Vorgehen ist ähnlich dem Protokoll BB84. Es wurde 1991 von Artur Ekert entwickelt (Ekert-Protokoll). Hierbei existieren zwei Möglichkeiten.

Möglichkeit 1

Die Basen waren genau gleich eingestellt. Bob und Alice kennen jeweils den Zustand des Photons beim anderen Partner (0 oder 1) und können diese Bits zur Kodierung benutzen. Die Messung, sowie der Abgleich erfolgen analog zum Protokoll BB84.

Möglichkeit 2

Auch dieses Vorgehen erfolgt wie das Protokoll BB84. Allerdings gibt es eine andere Möglichkeit der Detektion eines Angriffs. Mit Bits, die durch unterschiedliche Basen erzeugt werden, besteht die Möglichkeit zur Überprüfung der Bell´schen Ungleichung (siehe Gleichung 2). ![]()

Gleichung 2: Bell´sche Ungleichung

Die Bell´sche Ungleichung bestimmt die Grenze der Korrelation von Informationen über das erste und zweite Photon in der klassischen Physik und wird durch die Quantenmechanik in signifikanter Weise verletzt. Um einen Angriff zu detektieren, überprüft man die Daten, bei denen Alice und Bob unterschiedliche Basen verwendeten, auf eben eine solche Verletzung. Ist die Bell´sche Ungleichung erfüllt, so waren die Photonen nicht verschränkt, die Kommunikation wurde also abgehört.

Fazit und Ausblick

Noch gilt das Public-Key-Verfahren RSA als sicher. Sollte aber die Entwicklung mächtiger Quantencomputer fortgeschritten sein, können diese Verfahren leicht gehackt werden. Die Quantenkryptographie ist in der Lage den Wettstreit zwischen Ver- und Entschlüsslern zu beenden, da sie durch ihre Eigenschaften ein nicht mehr zu überwindendes Verschlüsselungssystem darstellt.

Theoretisch funktionieren diese Systeme bereits, es existiert aber in der Praxis das Problem die Photonen in den Griff zu bekommen und vor allem zu übertragen. In der Luft wirken Luftmoleküle auf das Photon ein und verändern dessen Polarisation. Bereits im Jahr 1989 gelang Bennett eine quantenkryptographische Übertragung zwischen zwei Rechnern über eine Entfernung von 30 cm. Abhilfe hierbei schaffte die Verwendung von Glasfaserverbindungen. Im Jahr 1995 schafften Forscher der Universität Genf eine quantenkryptographische Übertragung mit einer Glasfaserverbindung über eine Entfernung von 23 km zwischen Genf und Nyon [vgl. Singh 2011, S. 272].

Seit kurzem forschen Wissenschaftler im Los Alamos National Laboratory in New Mexico an der Übertragung in freier Luft, mit dem Ziel eine Übertragung via Satelliten zu realisieren und somit die Quantenkryptographie sinnvoll einsetzbar zu machen. Erste Erfolge erzielte die Forschungsgruppe mit einer Übertragung in freier Luft über eine Distanz von einem Kilometer [vgl. Singh 2012, S. 419]. Die Funktionalität ist damit bewiesen, es stellt sich nun mehr nur noch die Frage, ob die Quantenkryptographie noch vor dem Quantencomputer weit genug entwickelt sein wird, da ansonsten eine Sicherheitslücke in der Überbrückungszeit entstehen wird.

Autor:

Timo Altmannshofer, Geschäftsführer COMPLAVIS® GmbH, Garching bei München/Regen/Regensburg/Deggendorf

Quellenverzeichnis sowie weiterführende Literaturhinweise:

Singh, Simon (2011): Codes. Die Kunst der Verschlüsselung. 5. Auflage. München: Deutscher Taschenbuch Verlag.

Singh, Simon (2012): Geheime Botschaften. Die Kunst der Verschlüsselung von der Antike bis in die Zeiten des Internet. 11. Auflage. München: Deutscher Taschenbuch Verlag.

Yao, Andrew (1982): Protocols for Secure Computations (extendet abstract), in: Proceedings of the 23rd IEEE Symposium on Foundations of Computer Science, IEEE Computer Society Press, Chicago 1982, S. 160-164.

Verzeichnis der Internetquellen:

Deutsches Museum:

www.deutsches-museum.de/sammlungen/ausgewaehlte-objekte/meisterwerke-ii/enigma/enigma-grossansicht2/

, Stand 06.12.2012Deutscher Bundestag – Wissenschaftliche Dienste:

www.bundestag.de/dokumente/analysen/2007/Quantenkryptographie.pdf

, Stand 10.12.2012Die Welt:

www.welt.de/print/wams/wissen/article106298767/Geschichte-der-Kryptografie.html

, Stand 06.12.2012Eidgenössische Technische Hochschule Zürich:

www.ethlife.ethz.ch/archive_articles/121023_quantenkryptographie

, Stand 10.12.2012Nachrichten.at:

www.nachrichten.at/oberoesterreich/Die-geheime-Welt-der-Quanten;art4,696195

, Stand 17.12.2012Technische Universität Freiberg:

www.mathe.tu-freiberg.de/~hebisch/cafe/kryptographie/skytale.html

, Stand 06.12.2012Technische Universität München:

wiki.ldv.ei.tum.de/tiki-index.php

, Stand 17.12.2012Quanten.de:

www.quanten.de/pdf/unschaerferelation.pdf

, Stand 11.12.2012Quantenphysik-Schule:

www.quantenphysik-schule.de/krypto.htm

, Stand 10.12.2012Uni-Protokolle:

www.uni-protokolle.de/Lexikon/Quantenkryptographie.html

, Stand 17.12.2012Universität Wien:

www.univie.ac.at/physikwiki/index.php/LV015:LV-Uebersicht/SS09/Arbeitsbereiche/Verschraenkung

, Stand 09.01.2013Welt der Physik:

www.weltderphysik.de/gebiete/theorie/quanteneffekte/zwillingsforschung/

, Stand 09.01.2013[Bildquelle oben: © maxkabakov - Fotolia.com]

Kommentare zu diesem Beitrag