Jüngst wurde ein seltenes und unübliches Beispiel einer Cyberattacke aufgedeckt: Im vergangenen Jahr wurde die Cyberspionagegruppe Hellsing Opfer eines Spear-Phishing-Angriffs durch die Naikon-Gruppe. Der Gegenschlag durch die Hintermänner der Hellsing-Gruppe ließ nicht lange auf sich warten. Die Cyberspionage-Experten von Kaspersky Lab gehen davon aus, dass dieser Vorfall einen neuen Trend krimineller Cyberaktivität darstellen könnte: der Kampf cyberkrimineller APT-Gruppen (Advanced Persistent Threat) untereinander.

Die Entdeckung wurde von Experten während einer Untersuchung der Cyberspionagegruppe Naikon gemacht, die wie Hellsing Organisationen im asiatisch-pazifischen Raum attackiert. Laut der Untersuchung ist die Hellsing-Gruppe spätestens seit 2012 und bis heute aktiv.

Nachdem die Hellsing-Gruppe die Authentizität einer Spear-Phishing-E-Mail beim Absender anfragen wollte, und keine zufriedenstellen Antwort erfolgte, drehte Hellsing den Spieß um und sandte seinerseits eine E-Mail an Naikon, die ein eigenes Schadprogramm beinhaltete. Die E-Mail führte die Experten von Kaspersky Lab erst auf die Spur von Hellsing. Vermutlich wollten Akteure um Hellsing die Identität der Naikon-Gruppe aufdecken und weitere Informationen sammeln.

Eine tiefere Analyse des Bedrohungsakteurs Hellsing durch Kaspersky Lab deckte eine Spur von Spear-Phishing-E-Mails mit schädlichen Anhängen auf. Öffnet ein Opfer den schädlichen Anhang, wird sein System mit einer maßgeschneiderten Backdoor infiziert, die Dateien hoch- und herunterladen, aktualisieren und sich selbst deinstallieren kann. Entsprechend der Analysen von Kaspersky Lab befinden sich knapp 20 Organisationen im Visier von Hellsing.

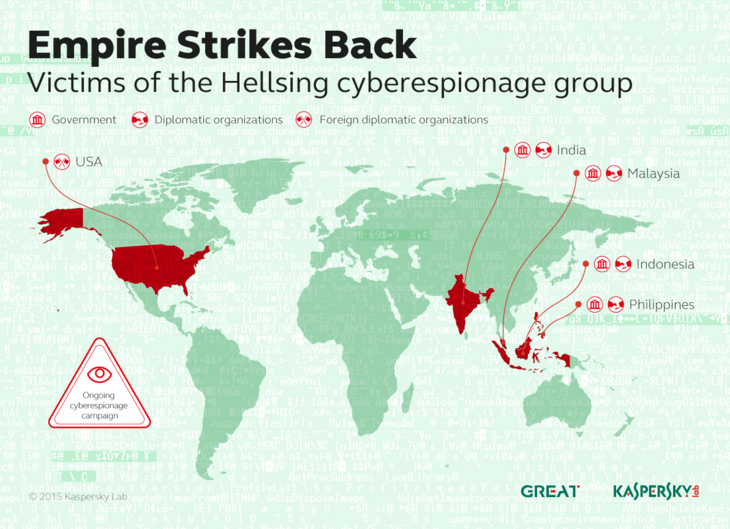

Hellsings Angriffsziele

Die Cyberspionage-Experten haben die Hellsing-Schadsoftware in Malaysia, auf den Philippinen, in Indien, Indonesien und den USA entdeckt und blockiert, wobei die meisten Opfer in Malaysia und auf den Philippinen gefunden wurden. Die Angreifer arbeiten zudem bei der Auswahl der anvisierten Organisationen sehr gezielt und versuchen in erster Linie Regierungs- und diplomatische Einrichtungen zu infizieren.

"Die Attacken von Hellsing gegen die Naikon-Gruppe sind faszinierend, ganz im Stil von ,Das Imperium schlägt zurück‘", so Costin Raiu, Director of Global Research and Analyst Team bei Kaspersky Lab. "In der Vergangenheit haben wir APT-Gruppen beobachtet, die sich unabsichtlich in den Weg gekommen sind, während sie Adressbücher von Opfern gestohlen und dann Massen-E-Mails an jeden Listenkontakt verschickt haben. In Anbetracht der Zielsetzung und des Ursprungs dieses Angriffs, erscheint es jedoch wahrscheinlicher, dass es sich hierbei um ein Beispiel eines vorsätzlichen APT-Gegenangriffs handelt."

Sicherheitstipps von Kaspersky Lab

Um sich vor Angriffen von Hellsing zu schützen, empfiehlt Kaspersky Lab folgende Aspekte zu berücksichtigen:

- keine verdächtigen Anhänge von unbekannten Personen öffnen

- Vorsicht vor passwortgeschützten Archiven, die SCR- oder andere ausführbare Dateien beinhalten

- vermeintlich unsichere Anhänge immer in einer Sandbox öffnen

- aktuelle Betriebssystem nutzen, bei denen alle Patches installiert sind

- Updates bei allen Drittanbieterprogrammen wie Microsoft Office, Java, Adobe Flash Player und Adobe Reader durchführen