Erfolgreiche Unternehmen müssen heute mehr denn je mit komplexen und global verteilten Strukturen zurechtkommen, vielfältige Verbindungen zu Lieferanten, Partnern und Kunden pflegen und dabei vor allem auch ihre sensiblen Daten schützen – immerhin fast jeder zweite Mitarbeiter nimmt beim Ausscheiden aus dem Unternehmen interne Daten mit. Zusätzlich erhöhen die stetig wachsende Anzahl gesetzlicher Anforderungen und interner Unternehmensrichtlinien sowie die gesteigerte Wahrnehmung der Öffentlichkeit den Druck, sich mit den Themen Governance, Risk & Compliance (GRC) auseinanderzusetzen.

Ein gutes Risikomanagement beginnt deshalb bereits bei der Identifikation von Schwachstellen. Dafür gibt es unterschiedliche Methoden innerhalb von Governance, Risk & Compliance (GRC). In der Aufbau-, Ablauforganisation und der IT können heutzutage innerhalb weniger Wochen alle GRC-relevanten Unternehmensbereiche auf Schwachstellen untersucht und zeitnah zu eingetretenen Schadensfällen mögliche Risiken und Lösungen aufgezeigt werden.

In Zeiten, in denen fast jeder Schritt im Unternehmensprozess IT-gestützt ist, bedeutet eine gute Sicherheitsvorsorge, entsprechende Kontrollinstanzen und Abläufe zu implementieren. Neben grundsätzlichen Fragen – wie sieht im Fall der Fälle der Prozess aus, wer darf was entscheiden, welche Richtlinien gibt das Unternehmen und welche das Gesetz vor? – müssen getroffene Entscheidungen zum Beispiel für Haftungsfragen nachvollziehbar sein. Angesichts der hohen Komplexität der Prozesse, der Auslagerung von Services und einem hohen Grad an Digitalisierung wird es für Unternehmen zunehmend schwerer, Schwachstellen völlig auszuschließen – und das trotz interner Revisoren oder Compliance-Beauftragter. So finden sich in nahezu jedem Unternehmen entsprechende Schwachstellen, bei denen am häufigsten das Risiko der Datenmanipulation und des Datenverlustes unterschätzt wird.

Risikofaktor Mitarbeiter – viele nehmen Daten mit

Studien wie die des unabhängigen Forschungsinstituts Ponemon aus dem Jahr 2009 – also vor der Diskussion um Wikileaks – belegen, dass das Unrechtsbewusstsein von Mitarbeitern in punkto Datenklau eher gering ist: Fast die Hälfte der 1.000 Befragten (45 Prozent) deckte sich bei ihrem Ausscheiden aus dem Unternehmen mit Daten ein, mehr als ein Drittel nahm Kundendaten mit (39 Prozent), 35 Prozent andere personenbezogene Daten, 16 Prozent entwendete Finanzdaten. Zwar werden die meisten dieser Fälle nicht aktenkundig und in der Regel nicht einmal bemerkt. Dennoch können sie sehr schädlich sein, etwa wenn der ehemalige Mitarbeiter Kundeninformationen bei seinem neuen Arbeitgeber nutzt.

Beträchtliche Schäden entstehen Unternehmen durch Betrugsdelikte. Ein Beispiel hierfür bildet die Analyse eines Unternehmens, in dem kurz zuvor ein Angestellter über zehn Millionen Euro entwendete und sich damit ins Ausland abgesetzt hatte. "Gelegenheit macht Diebe", fällt einem dazu ein. Erst vier Wochen nach Verschwinden des Mitarbeiters wurde der Betrug überhaupt entdeckt! Ermöglicht wurde das Fehlverhalten, weil der Mitarbeiter zu viele Befugnisse innerhalb des ERP-Systems (Enterprise Resource Planning) hatte und darüber hinaus keinerlei Prozesskontrollen implementiert waren. Das Planungssystem verfügte über keine immanenten Kontrollen und war im Reporting für Betrugsfälle zu langsam bzw. auch nicht dezidiert ausgeprägt um Vorkommnisse dieser Art automatisiert weitergeben zu können.

Die Möglichkeiten für Schwachstellen – und demnach auch für Betrug – sind zahlreich. Ein Beispiel: Ein Mitarbeiter verfügt über weitreichende Befugnisse im Bereich Kreditoren. Er veranlasst nicht nur den Zahlungslauf, sondern darf außerdem Rechnungen buchen und Bankdaten anlegen. Auf ein eigenes Konto Geld zu transferieren, wäre für ihn ein Leichtes. Ein weiteres Beispiel sind Berechtigungen, die quasi "auf Zuruf" erteilt werden und deren Vergabe nicht protokolliert wird. Auffällig ist, dass dies häufig in mittelständischen Unternehmen, in denen die Mitarbeiter einander gut und lange kennen, geschieht. Dann bekommen beispielsweise Mitarbeiter Berechtigungen, etwa um den kranken Chef zu vertreten. Das ist zwar gut gemeint, sollte aber unbedingt vermieden werden. Aus GRC-Perspektive kann man hier empfehlen, die Freigabe nur über einen speziellen Freigabeprozess zuweisen, die ausgeführten Aktivitäten des Vertreters regelmäßig zu kontrollieren und – die Berechtigung wieder zurückrufen, wenn sie nicht mehr benötigt wird.

Schwachstellen aufspüren – die berühmte Nadel im Heuhaufen

Egal ob interne Task Force eines Unternehmens oder externer Berater, Schwachstellen werden mittels eines effektiven Projektteams identifiziert: Dieses analysiert die Organisation und deren Prozesse, Business- und IT-Projekte, eingesetzte Applikationen und Tools, Konzepte und das Unternehmensumfeld: Welche nationalen und internationalen rechtlichen Bestimmungen und Anforderungen muss das Unternehmen beachten? Hier liegt die Messlatte in der Finanzdienstleitungs- oder Pharmabranche besonders hoch.

Das Team untersucht alle bestehenden Konzepte zum Beispiel für Berechtigungen, den Support, Notfälle oder für SAP. Welche GRC-Tools sind im Einsatz? Das betrifft SAP-Standard-Lösungen für Benutzer-, Rollen- und Risikomanagement oder Non-SAP-Tools zur Benutzeradministration oder für das Risikomanagement. Das vorhandene IT-System wird erfasst und die Schnittstellen mit den Applikationen auf ihre Sicherheit überprüft. Dabei gilt der Grundsatz: Die sicherste Berechtigungsvergabe ist nutzlos, wenn die Schnittstellen undicht sind und dort jemand direkt auf eine Datenbank zugreifen kann. Auch die Organisation an sich mit all ihren internen Prozessen und Abläufen wird im Detail betrachtet:

- Wie ist die IT organisiert?

- Werden interne IT-Revisionen durchgeführt?

- Gibt es Shared Service Center mit ausgelagerten Geschäftsprozessen?

- Gibt es einen Risk Officer, Compliance Verantwortlichen, Security Verantwortlichen?

- Besteht bereits ein Internes Kontrollsystem (IKS) oder Enterprise Risk Management (ERM)?

- Wurden schon Überlegungen hinsichtlich bestimmter Zertifizierungen beispielsweise DIN/ISO 27001 angestellt?

- Welche Prüfungsberichte interner und externer Revisionen liegen vor?

Etwas detailliertere Fragestellungen bezüglich einiger Prozesse könnten zum Beispiel sein: Dürfen IT-Mitarbeiter Geschäftstransaktionen ausführen oder Änderungsbelege bearbeiten? Wer darf in Ihrem System Einstellungen zur Systemsicherheit anzeigen oder ändern? Wer darf in Ihrem System Administrationsprozesse ausführen?

Nicht zuletzt werden alle aktuellen und geplanten IT- und Business-Projekte, beispielsweise laufende und geplante Rollouts, Prozess-Outsourcing, Upgrades und Migrationen betrachtet. Dabei ist es keine Seltenheit, dass ein mangelhafter Überblick dazu führt, dass beispielsweise ein Identity Management (IDM) Projekt neun Monate parallel zu einer SAP-Access-Control-Evaluierung läuft, ohne dass sich die beteiligten Parteien dazu einmal abgestimmt hätten.

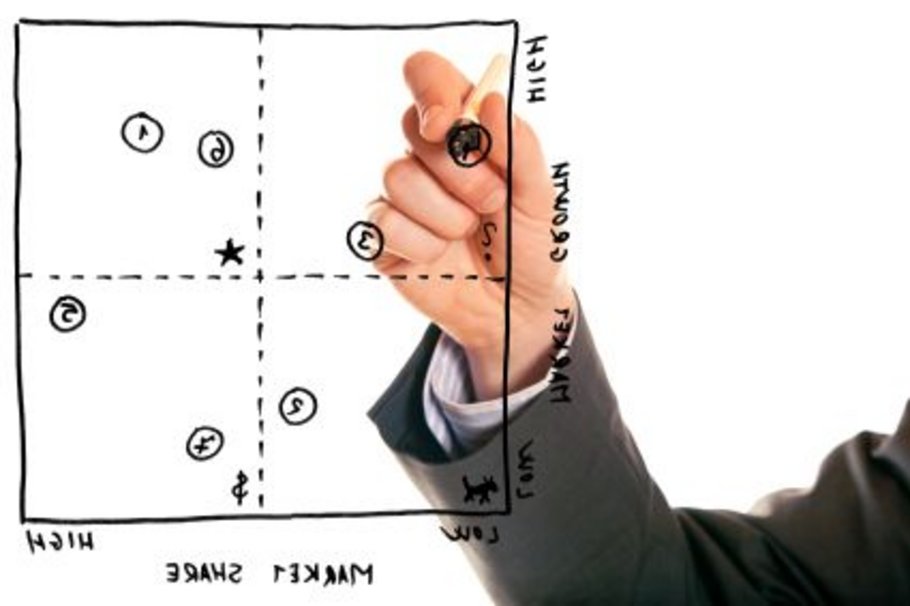

Um besondere Eigenarten von IT-Systemen beurteilen zu können, wird zum Beispiel die SAP-Standard-Risk-Matrix in der Industrie genutzt, mit der sich kritische oder unerwünschte Kombinationen von Berechtigungen herausfiltern lassen. Wer darf die Bankdaten der Lieferanten (Kreditoren) ändern? Wer darf Zahlungen anstoßen, Rabatte gewähren oder Einkäufe tätigen? Diese Liste lässt sich beliebig fortsetzen. Als nächster Schritt müsste dann eine Bewertung der identifizierten Risiken folgen sowie entsprechende Handlungsempfehlungen umgesetzt werden. Das Unternehmen profitiert nicht nur von Ergebnissen dieser umfassenden Prüfung durch die GRC-Brille der Experten, sondern sieht auch direkt den Nutzen der Risikomatrix und des entsprechenden Risiko-Handlings im System, bevor es in die Lizenzen investiert.

Mehr Sicherheit ist immer auch ein Change-Management-Prozess im Unternehmen

Aufgrund der entsprechenden GRC-Analysen oder auch nach Schadensfällen werden vorhandene Berechtigungsstrukturen oft grundlegend und rasant verändert. Das Management ist dann hinreichend für das Thema sensibilisiert. Im Fokus stehen dabei die Prozesse selbst und deren Effizienz, sowie die Sicherheit und die Richtlinienentsprechung. Die richtige Balance zwischen Effizienz und Sicherheit ist schwierig und gerade in den letzten Jahren der knappen Budgets hat man sich häufig für die Effizienz entschieden. Die unternehmensinternen Verantwortlichen für Governance, Risk & Compliance haben keinen leichten Stand. Sie stehen in der Gefahr als "Arbeitsverhinderer" zu gelten, die Abläufe erschweren. Ginge es nach den Fachabteilungen so wäre eine direkte Vergabe sogenannter "SAP-ALL"-Berechtigungen das Ziel, während die Revision hingegen jede Berechtigung erst mal mit einem Risiko gleichsetzt. Der somit erforderliche Change-Management-Prozess muss in jedem dieser Projekte einen möglichst hohen Stellenwert einnehmen.

Doch es gibt Licht am Ende des Tunnels, denn das Thema GRC gewinnt zunehmend an Fahrt: Wurde die GRC-Thematik in der Vergangenheit häufig noch als Hindernis empfunden und allenfalls im jährlichen Turnus der Geschäftsrevision betrachtet, so sorgen insbesondere Datenschutzskandale sowie die steigende Anzahl gesetzlicher Vorschriften für eine veränderte Gewichtung der GRC-Komponenten in den Unternehmen. In der Schweiz beispielsweise ist seit einigen Jahren gemäss dem Paragraphen 728a des Obligationsrechts ein internes Kontrollsystem verpflichtend. Der nächste Schritt ist nun, dieses wichtige Steuerungsinstrument möglichst "verlustfrei" in das bestehende ERP-System zu integrieren. Insbesondere die Internal Audit Abteilungen stehen heute vor enormen Herausforderungen, die verschiedenen GRC-Aspekte umzusetzen und die damit gewonnen Informationen bedarfsgerecht zu verteilen und zu nutzen. Es ist somit verständlich, dass eine steigende Nachfrage nach professionellen GRC-Services verzeichnet wird. Erfolgsentscheidend ist hierbei ein interdisziplinäres Team, denn GRC streift die unterschiedlichsten Bereiche und erfordert ein vielfältiges Know-how – von IT- und Business-Prozessen über rechtliche Vorgaben bis hin zu tiefgehendem Branchen- und Fachwissen.

Über den Autor:

Daniel Moos ist Berater bei Capgemini in Zürich und verantwortet dort den Bereich Governance, Risk & Compliance für Deutschland, Österreich und die Schweiz. Sein Beratungsschwerpunktliegt auf umfassenden GRC-Lösungen zur Erfüllung rechtlicher und unternehmensinterner Vorgaben in ERP-Systemen sowie deren Optimierung hinsichtlich SAP-Berechtigungs-, Notfall und Supportkonzepten.

Daniel Moos ist Berater bei Capgemini in Zürich und verantwortet dort den Bereich Governance, Risk & Compliance für Deutschland, Österreich und die Schweiz. Sein Beratungsschwerpunktliegt auf umfassenden GRC-Lösungen zur Erfüllung rechtlicher und unternehmensinterner Vorgaben in ERP-Systemen sowie deren Optimierung hinsichtlich SAP-Berechtigungs-, Notfall und Supportkonzepten.

[Bildquelle: iStockPhoto]