Im vergangenen Quartal wurde das Mobilgeräte-Betriebssystem Android zur "beliebtesten" Plattform für neue Malware. Malware ist ein Sammelbegriff, der eine ganze Bandbreite an feindseliger, intrusiver und/oder unerwünschter Software oder Programmen umfasst. In diesem Quartal war Android jedoch die einzige Plattform, die von neuen Mobilgeräte-Malware-Varianten angegriffen wurde, so die Experten von McAfee Labs, einem weltweit agierenden Forschungsteam. Als Tochterunternehmen des US-amerikanischen Halbleiterherstellers Intel, beschäftigt sich McAfee Labs mit allen Bedrohungsvektoren: Malware, Internet, E-Mail, Netzwerk und sonstigen Schwachstellen.

Symbian OS (für Nokia-Geräte) hält zwar den Rekord für die größte Gesamtanzahl von Malware-Varianten, doch derzeit ist Android eindeutig das Ziel Nummer Eins. Trojaner, die Premium-SMS-Nachrichten versenden, sind für Malware-Autoren weiterhin attraktiv. Die Familien Android/Wapaxy, Android/LoveTrp und Android/HippoSMS sind neue Versionen von Trojanern, die ihre Opfer bei SMS-Abonnement-Premiumdiensten anmelden. Die Malware löscht heimlich alle eingehenden Abonnement-Bestätigungen, sodass die Opfer nichts von den böswilligen Aktivitäten merken und die Angreifer noch mehr Geld verdienen können.

Zuerst wird das Gerät kompromittiert …

Ein großer Anteil der Mobilgeräte-Malware-Varianten dieses Quartals bestand aus Anwendungen, die auf böswillige Weise modifiziert wurden, so das Ergebnis der Analyse. So versendet die Familie Android/PJApp durchaus SMS-Nachrichten. Die Hauptaufgabe besteht jedoch darin, sensible Telefon-Daten wie die IMEI- und IMSI-Nummer sowie die SIM-Daten zu erfassen. Diese Form des Diebstahls folgt der bekannten Vorgehensweise von Malware für jede Plattform: Zuerst wird das Gerät kompromittiert, um anschließend so viele Daten wie möglich zu stehlen.

Interessanterweise nutzt Android-Malware immer häufiger eine neue Methode für den Datendiebstahl: Sie zeichnet die Telefongespräche auf und leitet diese an den Angreifer weiter. Beispiele hierfür sind Android/NickiSpy.A und Android/GoldenEagle.A. Da die Angreifer nicht wissen können, ob gleich die ersten Gespräche die gewünschten Informationen liefern, bleibt diese Malware über größere Zeiträume unerkannt auf dem Gerät. Diese Bedrohung ist wahrlich hartnäckig!

Root Exploits auf dem Vormarsch

Eine andere Form des Informationsdiebstahls erfolgt mithilfe von Root-Exploits, die den Zugriff auf Systemdatenbanken ermöglichen. Dadurch können sich die Angreifer aus der Anwendungs-Sandbox befreien, in die sie bei Android-Geräten normalerweise eingeschlossen sind. Die Folge: Angreifer können auf alle Daten und Prozesse des Geräts zugreifen. Die Familien Android/DroidDeluxe und Android.ApkMon versuchen mithilfe verschiedener Exploits, Root-Zugriff zum Auslesen der Systemdateien (einschließlich der SMS-Datenbank, E-Mails und Kontakte) zu erlangen. Da sich diese Methode auf anderen Plattformen bereits seit Jahren bewährt, wird sich dieser Trend sehr wahrscheinlich fortsetzen.

Seit die SpyEye-Crimeware-Familie langsam Zeus überholt, haben die SpyEye-Autoren offensichtlich das Bedürfnis, eigene Funktionen zur SMS-Weiterleitung zu entwickeln, so die McAfee-Autoren in ihrer Studie. Da diese Funktion ausschließlich zur erfolgreichen Abwicklung betrügerischer Online-Banking-Transaktionen benötigt wird, sind diese Trojaner sehr einfach strukturiert. Android/Spitmo.A ist ein Trojaner mit SMS-Weiterleitung, der in dieser Hinsicht sehr der Zitmo-Familie ähnelt. Wozu eine komplexe Routine schreiben, wenn es auch ganz einfach geht?

Steigende Malware für Mobilgeräte

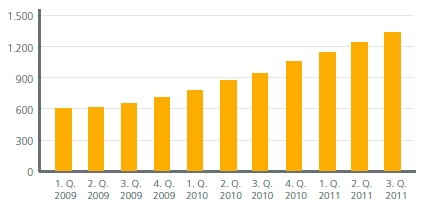

Das Diagramm unten verdeutlicht, dass das Aufkommen von Mobilgeräte-Malware im Jahr 2011 eindeutig die Zahlen des vergangenen Jahres übersteigt. Damit ist es das bisher aktivste Jahr in der kurzen, aber interessanten Geschichte der Mobilgeräte-Malware, so das Fazit der Sicherheits-Experten.

Abbildung: Gesamtanzahl von Mobilgeräte-Malware-Varianten [Quelle: McAfee Labs]

Die Gesamtzahl der Malware-Varianten hat die 70-Millionen-Marke überschritten. Bis Jahresende erwarten die Experten von McAfee Labs etwa 75 Millionen eindeutige Malware-Varianten.

Computerinfektionen im weltweiten Vergleich

Die häufigsten Bedrohungen ändern sich weiterhin weltweit von Quartal zu Quartal. Während im vergangenen Quartal Downloader und einige potenziell unerwünschte Programme eine große Rolle spielten, waren in diesem Quartal parasitäre Malware und Exploits beliebter, wobei die McAfeee-Experten letztere weltweit häufiger entdeckten. Diese Daten spiegeln tatsächliche Erkennungen von weltweiten Erkennungstechnologien wider. Daher wird Malware zusammen mit potenziell unerwünschten Programmen und anderen Bedrohungen aufgeführt, so das Ergebnis der Analysen. Die Aufstellung nach Land zeigt, dass in einigen Regionen Varianten eines Themas dominieren, während es andere Regionen mit völlig unterschiedlichen Themen und Bedrohungszenarien zu tun haben. Webbasierte Ausnutzungen, die zu Infektionen mit parasitärer Malware führen, sind überall verbreitet. Und auch Kennwortdiebstahl-Trojaner spielen weiterhin eine wichtige Rolle, so die McAfee-Experten weiter.

Abbildung: Weltweite Vergleich von Bedrohungen [Quelle: McAfee Labs]

[Text basierend auf McAfee Threat-Report: Drittes Quartal 2011, www.mcafee.com, Bildquelle: iStockPhoto]