Der Begriff "Risiko" kommt implizit in vielen Veröffentlichungen, in Diskussionen und in der alltäglichen Arbeit zum Ausdruck; doch was beinhaltet er? Ist er auf den Aspekt der "IT-Sicherheit" beschränkt oder gibt es noch andere Risiken? Was ist überhaupt ein Risiko? An den Universitäten kursieren Definitionen wie "Risiko beschreibt die Wahrscheinlichkeit, dass ein, vorwiegend als schlechtes gesehenes Ereignis, eintritt". Andere Definitionen spezifizieren Risiken als "die Unfähigkeit von IT-Organisationen" oder als "Gefahr von Verlusten, die infolge des Versagens […]" entstehen.

Dies wird der Sache nicht gerecht und verunsichert das Management im Hinblick auf das Aufzeigen von Mängeln in der eigenen Organisation. IT-Risiken haben grundsätzlich nichts mit "Mängeln" oder "Unfähigkeiten" zu tun, sondern sind potenzielle, plötzlich eintretende Ereignisse in der Zukunft. Ein Risiko fokussiert nicht nur die Wahrscheinlichkeit, sondern gleichfalls die Ursache sowie die Auswirkung eines Ereignisses ("Schadenshöhe") im Sinne eines Ursache-Wirkungsprinzips. Ein Risiko muss in diesem Zusammenhang kein "schlechtes Ereignis" sein, sondern kann sich auch darauf beziehen, dass etwas Positives nicht erreicht werden kann oder bestehende Situationen zu einem späteren Zeitpunkt als kritisch in Erscheinung treten – zum Beispiel Vertragsinhalte, Spionage. In diesem Sinne verhindert ein Risiko das Nichterreichen gesteckter Ziele.

Definition IT-Risiko

Eine mögliche Definition für ein IT-Risiko könnte sein: "Unter IT-Risiko wird die Gefahr verstanden, dass Ereignisse oder Handlungen im Umfeld IT eine Organisation oder eine Person (oder eine Gruppe von Personen) daran hindern, die anvisierten Ziele punktgenau zu erreichen oder die gesetzten Strategien erfolgreich umzusetzen".

CobiT (Control Objectives for Information and related Technology), ein internationales Rahmenwerk zur IT-Governance, definiert das IT-Risiko wie folgt: "The business risk associated with the use, ownership, operation, involvement, influence and adoption of IT within an enterprise". Deutlich ist die Ausrichtung an den Geschäftsrisiken zu erkennen. Dies ist auch der Grund, warum IT-Risikomanagement als wichtiger Bestandteil der Corporate Governance eines Unternehmens seitens Prüforganisationen und (aufsichts-)rechtlicher Bestimmungen gefordert wird.

IT-Risiko = IT-Sicherheit?

IT-Sicherheit wird gerne mit dem Zugriff unberechtigter Personen, mangelnder Verfügbarkeit oder mit Cybercrime gleichgesetzt. Ist dies aber alles? Was ist mit Fehleingaben des Benutzers, den Auswirkungen der Handlungen des zugriffsberechtigten Operating-Personals, Mängeln in der Software, verspätete Fertigstellung von Programmen, fehlende Updates, Überschreitung der Ressourcenkapazitäten, der zeitgerechten Programm-Identität bei der Dokumentation und der Funktionstrennung sowie dem 4-Augen-Prinzip in den Prozessen, der Einhaltung der geforderten Archivierungspflichten, der Büroraum-Sicherheit, der Publizierung vertraulicher Informationen in sozialen Medien oder auf Tagungen sowie dem organisatorisch nicht selten getrennten Datenschutz? Im englischsprachigen Raum sind schon einmal die Bezeichnungen "Security" von "Safety" zu differenzieren. Unter Safety wird hierbei die Sicherstellung der Funktionalität eines Systems im Abgleich mit den Anforderungen verstanden ("doing what it is supposed to do"). Dies ist aber noch nicht alles!

IT-Risiken sind viel mehr. Studiert man die (aufsichts-)rechtlichen Vorgaben oder die Literatur, so gibt es neben der Sicherheit auch Risiken im Umfeld der Einhaltung der Compliance, bei den Verträgen, bei Auslagerungen, in IT-Systemen, in Projekten und in Prozessen, bei Töchtern im Rahmen einer Gruppensteuerung, bei der Zielerreichung innerhalb der IT oder auch im Hinblick auf die strategische Ausrichtung des Unternehmens, bei den geschäftspolitischen Entscheidungen des Managements und bei den Mitarbeitern.

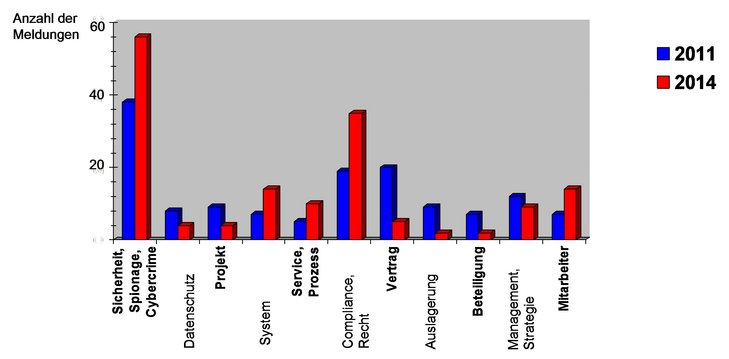

Analyse 2011 versus 2014

Im Jahre 2011 wurden über 1.500 silicon-Nachrichten im Hinblick auf Risiken im Umfeld

- Sicherheit / Datenschutz

- Compliance

- Verträge

- Auslagerungen

- Systeme

- Projekte

- Services / Produkte / Prozesse

- Beteiligungen

- Management / Strategie(n)

- Mitarbeiter

analysiert und dies in 2013/2014 – wiederum bei mehr als 1.500 silicon.de-Nachrichten – wiederholt. Immerhin waren gut 9 Prozent der Meldungen von dem Aspekt "Risiko" explizit oder implizit tangiert; hier gab es eine leichte Steigerung seit 2011. Doch was waren die Inhalte und worin unterscheiden sich diese in 2011 und 2014?

Abbildung: Hinweise auf IT-Risiken in jeweils mehr als 1.500 silicon-Nachrichten (blau: 2011, rot: 2014)

Inhalte der Risiken

Es zeichnet sich ab, dass vormals priorisierte Themen wie "Datenschutz", "Projekte", "Verträge", "Auslagerungen" oder „IT-Risiken bei Beteiligungen" geringere Erwähnung finden. Dies muss aber nicht daran liegen, dass diese von geringerer Bedeutung geworden sind oder ein unbedeutendes Schadenspotenzial aufweisen. Eher ist davon auszugehen, dass hierfür inzwischen eingeführte Risikomanagement-Verfahren zum Einsatz kommen, die Qualität in den letzten Jahren sich erhöht hat (zum Beispiel bei ausgelagerten Dienstleistungen beziehungsweise bei Verträgen), die erwähnten Risikoobjekte nicht mehr im Fokus der Top-Risiken stehen oder eine klare Zuweisung von Schäden zu diesen Klassen schwieriger wird.

So gelten für das Cloud Computing die gleichen rechtlichen Anforderungen wie beim klassischen IT-Outsourcing. Schäden in diesem Umfeld werden daher weniger den Auslagerungen oder den Verträgen zugeschrieben, sondern der Security. Im Bereich Projekte hat man sich mit den Primär-Risiken abgefunden; immerhin liegt beispielsweise die Mehrzahl der ERP-Projekte nicht in Plan und Budget. Festgestellt werden kann auch, dass die Offenheit über Risiken zu sprechen, beispielsweise in Verträgen oder Projekten, eher abgenommen hat. Risiken – außerhalb des nicht tot-zu-kriegenden Umfeldes Security – sind eher ein Tabu-Thema.

So stellt das Datenschutzrecht für viele Unternehmensverantwortliche vielfach ein bloßes Randthema dar mit mehr oder weniger hinderlichen Regelungen. Risiken in Verträgen werden gerne – fälschlicherweise – den Juristen zugeschoben und Auslagerungen können keine Risiken beinhalten, da vom Management her angeordnet. Das Risikopotenzial bleibt daher weiterhin bestehen.

Zurückführend auf die in 2013 aufgedeckten Abhörvorfälle nahmen dagegen die Meldungen zu Risiken im Umfeld "Sicherheit, Spionage, Cybercrime" stark zu. Während man noch in 2011 der Meinung war, dass Wirtschaftskriminalität im Internet keine Sache der IT sei, so hat sich dies inzwischen geändert. Fast die Hälfte der Sicherheits-Meldungen bezog sich auf Cybercrime und Spionage.

Bei den restlichen Nachrichten stachen Themen wie "Sicherheitslücken in der Software", "Datenverlust", "Erpressung" und "Hardware-Sicherheit" hervor. So stiegen laut IBM beispielsweise in den letzten Jahren die durchschnittlichen Kosten für einen Datenklau auf 3,5 Millionen Dollar.

Der kleinere Teil der Meldungen bezog sich auf "infizierte Server" und eingedrungene Hacker, insbesondere in mobilen Systemen, obwohl diese gemäß Sicherheitsreport von Cisco von großer Bedeutung sind. Die öffentliche Meinung zum Thema Virenschutz oder Verfügbarkeit kommt in Aussagen der Art "IT-Sicherheit ist gut. Aber eigentlich sollte doch wenigstens die Unternehmens-IT längst sicher sein?" zum Ausdruck. Die aktuellen sicherheitspolitischen Enthüllungen – auch zum europäischen Datenschutz, zur Sicherheit in der Cloud und zum Zugriff außereuropäischer Einheiten auf in Europa abgespeicherte Daten – werfen nun neue Fragen für die IT-Branche auf, wie silicon.de-Blogger Winfried Holz das tut.

Trotz der potenziellen Schäden für die deutsche Wirtschaft im Umfeld Wirtschafts-Spionage (variieren für 2013 zwischen 10 und 100 Milliarden Euro) sowie der Schadenspotenziale bei Attacken (im Schnitt Verluste in Höhe von 9,4 Millionen Dollar) und bei Verlust von Daten, sehen derzeit mehr als die Hälfte der mittelständischen Unternehmen in Online-Attacken und im Cybercrime kein großes Risiko für ihr Unternehmen. Dies führt auch dazu, dass es – nicht nur bei den mittelständischen Unternehmen – zu einem Mangel an adäquat ausgebildetem Personal und angemessener Ressourcen kommt.

Eine ebenfalls starke Zunahme ist bei Compliance und Recht zu verzeichnen. Die Schadenshöhen können weiterhin, besonders bei Urheber-/Patentstreitigkeiten und bei Bußgeldern die Milliardenhöhe erreichen und führen schon zu so genannten Patenttauschgeschäften. Auch die Objektklassen "System" und "Mitarbeiter" weisen auf eine Erhöhung des Risikopotenzials hin. So liegt das größte Problem hinter den Firewalls: Der Mensch. Die Mitarbeiter sind vor Fehlern nicht gefeit, verfälschen teilweise bewusst Daten und tauschen sich vermehrt untereinander aus. Immerhin nutzt jeder dritte Befragte vom dienstlichen Rechner Cloud-Angebote zu privaten Zwecken oder kommuniziert intensiv über soziale Medien auch zu Themen seiner Arbeitsstelle. Bei den Systemen überwogen Meldungen zu Programmierfehlern, hohe Komplexität, fehlende Updates, geringe Individualität, mangelhafte Schulungen oder zu geringe Ausnutzung der Software.

Fazit

Das Bewusstsein für Risiken muss geweckt werden durch Schulungen und Nachrichten. Standardisierte Sicherungsmaßnahmen sind unzureichend, um beispielsweise Datenverlust, Spionage oder anderen Risiken zu verhindern. So werden beispielsweise 55 Prozent der gesamten Malware von traditionellen Anti-Virus-Lösungen schlichtweg übersehen.

In jedem Unternehmen, in dem die IT einen wesentlichen Beitrag zur Erreichung der Geschäftsziele leistet beziehungsweise ein wesentliches Risiko darstellt, sollte daher ein auf das Unternehmen abgestelltes Risikomanagement etabliert werden, das nicht nur die "wesentlichen" Risiken identifiziert, bewertet und kommuniziert, sondern auch "geeignete" Maßnahmen aufzeigt und Verantwortungen zuweist, um die Risiken vor und nach einem Eintritt in den Griff zu bekommen.

[Wir danken der Redaktion von silicon.de für die Genehmigung, den Artikel auf RiskNET zu veröffentlichen. Der Text wurde am 1. Juli 2014 unter dem Titel "Wie veränderten sich die Inhalte der IT-Risiken?" auf silicon.de veröffentlicht.]