Der Preußenkönig Friedrich der Große soll einmal gesagt haben: Wir können jemandem Pardon gewähren, der besiegt wurde, aber niemanden, der sich hat überraschen lassen. Dieser Beitrag soll dazu ermuntern, den digitalen Raum für das frühzeitige Erkennen von relevanten Informationen einzusetzen, insbesondere solchen, die a priori nicht benannt werden können, also überraschend sind.

Bei näherer Betrachtung stellt sich heraus, dass eine solche Früherkennung durchaus für unterschiedliche Unternehmensfunktionen von zunehmender Bedeutung ist, seien es Produktentwicklung, Marketing und Vertrieb, aber auch Unternehmenskommunikation, Unternehmenssicherheit, Risk und Credit Management bis hin zur Personalbeschaffung.

Diese Möglichkeit, die die Digitalisierung der öffentlichen digitalen Kommunikation eröffnet, erfordert jedoch in vielen Fällen eine Weiterentwicklung der gewohnten internen Abläufe und Entscheidungswege. Der Weg in diese Richtung lässt sich als Digitale Transformation bezeichnen. Dieser Beitrag soll darauf hinweisen, dass die entsprechenden Technologien bereits erprobt vorliegen – die Herausforderung besteht nun vielmehr darin, diese Fortentwicklung einzuleiten.

Wenn sich also formulieren lässt, dass die Digitalisierung ganze Branchen und quasi jede Funktion mit neuartigen – mitunter disruptiven – Lösungen konfrontiert, dann sollte dies doch auch für die Aufgabe der Früherkennung im Unternehmen gelten. Was zeichnet sich also ab? Welche Technologie kann helfen, diesen Sprung zu meistern? Auf dieser Vermutung und zwei wesentlichen Feststellungen beruht der hier skizzierte Lösungsansatz:

- Es gibt neue Daten, aber diese sind bizarr und "big".

- Es gibt Algorithmen, die Erwartetes und Unerwartetes im digitalen Beitragsraum erkennen können.

Der neue Datenreichtum ist bereits hinlänglich behandelt worden. Es sind nicht die besonders populären Kanäle wie Facebook und Twitter, sondern nach wie vor auch die unzähligen Foren und Blogs, die neben anderen Formaten einen potenziellen Reichtum an unbekannten Informationen bereitstellen. Dieser schnelllebige Fundus wird mitunter als Social Big Data bezeichnet.

Unknown Unknowns

Mehr als in anderen Funktionen gilt für Sicherheits-Funktionen, dass die entscheidende Information im Vorhinein nicht beschrieben werden kann: Man weiß nicht, wonach gesucht werden soll, außer dem Umstand, dass es bedrohlich sein könnte.

Donald Rumsfeld hatte hierfür im Jahr 2002 den Begriff der Unknown Unknowns geprägt: "As we know, there are known knowns. There are things we know we know. We also know there are known unknowns. That is to say we know there are some things we do not know. But there are also unknown unknowns, the ones we don't know we don't know."

Durch die Digitalisierung sind damit – neben gleichzeitig auch gewachsenen Bedrohungen – neue oder zumindest ergänzende Lösungsbeiträge als Chancen für das Corporate Risk und Security Management entstanden:

- So kann einerseits das digitale Rauschen als Früherkennungssystem von Bedrohungen eingesetzt werden,

- andererseits gilt es zu prüfen, welches Bild sich böswillige Dritte über die eigenen Schutzpersonen machen können, um entsprechend gegenzusteuern.

Hier wird nun eine Technologie fokussiert, die auf die Nutzung dieses potenziellen Assets abzielt und bereits mit Anwendungserfahrungen unterlegt werden kann.

Algorithmen erschließen Unknown Unknowns

Als wertschöpfende Technologien können die Computerlinguistik und soziale Netzwerkanalyse herausgestellt werden. So lassen sich als Kernfunktion Algorithmen definieren, die auch aus großen Textmengen die signifikanten Themen und Begrifflichkeiten destillieren. Nicht die absolute Häufigkeit eines Wortes zählt, sondern die relative.

In jeder Sprache existiert ein linguistischer Corpus, in dem feststeht, wie häufig ein Wort normalerweise vorkommt. Wird ein Begriff häufiger als in der Normalverteilung aufgegriffen, so steigt auch seine Wichtigkeit beziehungsweise Signifikanz. Weitere Hinweise gibt die Analyse der Frequenzverteilung von Begriffen in Beitragsmengen. Damit erschließen diese Algorithmen durch Signifikanz- und Frequenzanalysen relevante Auffälligkeiten in einem umfangreichen Kontext. Gleichwohl kann eine inhaltliche Bewertung nur durch einen menschlichen Verstand erfolgen. Die vorbereitenden Prozesse wachsen jedoch in der Reichweite und verkürzen sich fast auf Echtzeit.

Frühzeitiges Erkennen von schwachen Signalen

Ein solchermaßen unterstützter Entdeckungsprozess ist der verbreiteten Nutzung von Social Media-Monitoring-Dashboards überlegen, da dort lediglich Beiträge nach a priori vordefinierten Themenkarrieren erfasst und damit Überraschungen per Definition ausgeblendet werden. Klassische Social Media-Monitoring-Dashboards beschränken sich auf das Auszählen von absoluten Funden, eine inhaltliche Erschließung erfolgt nicht. Die Trefferdarstellung erfolgt dort in der Regel durch eine rein quantitative Visualisierung, eine wackelige Tonalisierung und lange Trefferlisten. Damit sind solche Werkzeuge eher zur Erstellung längerer Zeitreihen hilfreich, weniger aber, um frühzeitig schwache Signale zu erkennen.

Die digitalen Informationsräume erlauben eine deutlich intelligentere Auswertung als dies mit den Methoden des Presseclippings möglich ist. Unknown Unknowns sind nun gerade solche Aspekte, von denen der Anwender nicht unbedingt im Vorhinein wissen kann, dass sie relevant sind, und nach denen er dementsprechend auch nicht mit einem klassischen Werkzeug suchen würde.

Fünf wesentliche Nutzerfunktionen können auf Basis computerlinguisitischer Algorithmen – etwa durch was Werkzeug GALAXY von complexium – bereitgestellt werden:

1. Entdeckung: Wie bereits beschrieben, können Crawler (ein Computerprogramm, das automatisch Internetquellen durchsucht) und Algorithmen hypothesenfrei in digitalen Texten entstehende Auffälligkeiten identifizierten. Erkannten Begriffen wird ein Signifikanzgrad zuordnet.

2. Ranking: Auf Basis dieser Metrik kann ein Ranking erstellt werden: Etwa ein tägliches Themen-Ranking. So wird im Sicherheitsbereich transparent, was Aktivistengruppen oder Bürgerinitiativen im Tagestakt bewegt. Im Zeitablauf wird über die Tagesaktualität hinaus die Entwicklung der "emergent" erschlossenen Begriffe deutlich:

- Was wird diskutiert? Was kommt neu hinzu?

- Wie entwickeln sich diese Themen?

- Gibt es Auf- oder Absteiger?

Hier ist es noch einmal wichtig zu betonen, dass sowohl bereits etwa für das Risk Management bekannte kritische Begriffe und Parameter im Umfeld von Unternehmen und Marken kontinuierlich überprüft werden können. Bereits ein kurzes Nachdenken über solche "Alarmworte" ergibt, dass diese Begriffsliste kaum erschöpfend implementiert werden kann: Es wird immer noch weitere Signalworte geben, die jedoch nur sehr selten auftauchen. Folglich werden Algorithmen eingesetzt, die gerade die Verwendung von üblicherweise eher seltenen Termen identifizieren. Dies ist das Feld der Computerlinguistik.

Der jeweilige funktionale Nutzer wird durch diese einfache Metrik auf schwache Signale hingewiesen, die sich als langsame Aufsteiger darstellen. Durch dieses frühzeitige Erkennen können je nach Kontext eigene Maßnahmen anlaufen. Es kann etwa zwischen Signalen unterschieden werden, die aufgenommen und positiv befördert werden sollten, weil sie positiv auf die eigenen Ziele wirken, und solchen, die eher eine Abwehrreaktion erfordern.

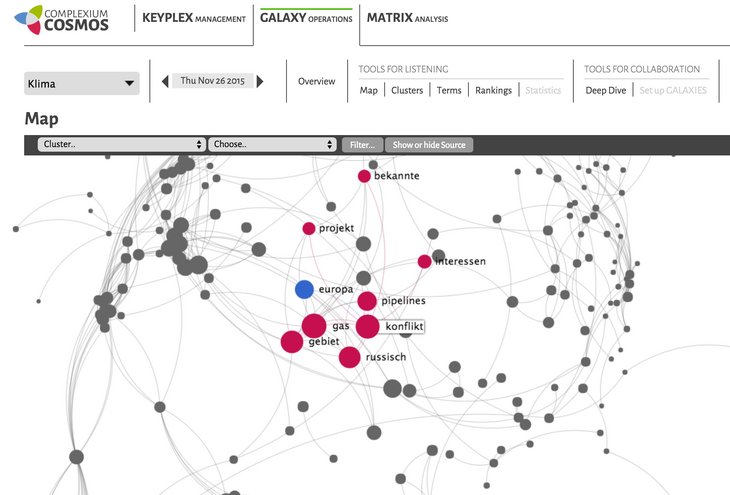

3. Clustering: Ein Themenranking bildet aber nur den Einstieg. So kommen die identifizierten Begriffe in einem Beobachtungsbereich natürlich in unterschiedlicher Stärke in gemeinsamen Kontexten vor: Je enger und häufiger die gemeinsame Verwendung, desto stärker scheint die Beziehung. Algorithmen der Social Network Analysis (SNA) lassen sich nun aus der Soziologie auf diesen Anwendungsbereich übertragen: Sie erschließen, welche Gruppen von Begriffen stärker untereinander als mit dem Rest der Begriffe verbunden sind, und sind damit in der Lage, automatisch unterschiedliche Begriffscluster abzugrenzen. Zusammenhänge werden quellenübergreifend deutlich.

4. Mapping: Jede schematische Abbildung reduziert die Komplexität des Ursprungsbereiches. Einen facettenreichen Zugang zu den beobachteten digitalen Hot Spots bieten semantische Netze. Auf Basis der beschriebenen Metriken lassen sich solche Netzvisualisierungen emergent für beliebige Zeiträume generieren. Dem Anwender bietet sich eine interaktive Echtzeitlandkarte, um die Kontexte unterschiedlicher Themen zu explorieren, abstrakt gesehen also über die jeweiligen Diskussionsräume zu fliegen. Die in der Gesamttextmenge verborgenen Zusammenhänge werden – in Echtzeit – aufgezeigt.

5. Qualifizierung: Mit solchen Umgebungsanalysen können zudem neue Attribute oder zunehmende Verbindungen auf Begriffsniveau erkannt werden. Essentiell für die Qualifizierung eines möglichen schwachen Signales oder auch nur eines interessanten Aspekts ist dann der Durchgriff auf die im Diskussionsraum verteilen Textbeiträge. Der Risk Manager kann sich durch die Unterstützung der Algorithmen auf die wertschöpfenden Aufgaben konzentrieren.

So kann diese Technologie zur Früherkennung von Risiken oder Risikoursachen aus Sicht der Unternehmenssicherheit eingesetzt werden, da hier besonderes Augenmerk darauf gelegt werden muss, Überraschungen zu vermeiden und gerade das Unerwartete gefunden und schnell qualifiziert werden muss.

Ausblick

Digitalisierung bedeutet – neben einigen anderen Dingen – dass ganz neue Kategorien und Mengen von Daten verfügbar sind. Diese potenziellen Informationswerte können für zahlreiche Unternehmensfunktionen genutzt werden. Es bedeutet auch, dass etablierte Prozesse wie die Früherkennung einer digitalen Transformation unterzogen werden sollten, um anschlussfähig zu bleiben. Neue Methoden und Werkzeuge hierzu sind bereits verfügbar.

Innovative Verfahren der Computerlinguistik und Netzwerkanalyse können im Aufgabenbereich Früherkennung die unstrukturierten Online-Diskussionen und Meldungen metrisch fassen: So wird nach bereits bekannten Themen und Ereignissen automatisiert gesucht, aber auch Unerwartetes gefunden. Es gelingt, schwache Signale im digitalen Rauschen früher zu erkennen, Kontexte von Themen, Debitoren, Marken, Talentgruppen oder Personen besser zu verstehen und eigene Maßnahmen besser zu steuern. Dies basiert auf zwei Pfeilern:

- Effektivität: Die vorgestellte Technologie erschließt beinahe in Echtzeit alle Beiträge aus relevanten Blogs, Foren, Nachrichten- und Bewertungsportalen. Als lernendes System wird die Quellenbasis permanent fortentwickelt und der Wissensvorsprung ausgebaut.

- Effizienz: Durch die umfassende Abnahme nicht nur des einfachen Monitorings, sondern auch der Inhaltserschließung durch das Werkzeug, haben die Nutzer eine zeitliche Ersparnis und damit Ressourcen frei, um zu planen, zu agieren und Ergebnisse zu generieren.

So kann eine Früherkennung von Risiken (und Chancen) unternehmensspezifisch als gewichtige Fähigkeit entwickelt werden. Die Technologien hierzu sind verfügbar. So darf man die entsprechenden Verantwortlichen getrost ermuntern, sich mit diesen Lösungen vertraut zu machen und diese Digitale Transformation voranzutreiben.

Autor:

Prof. Dr. Martin Grothe, Geschäftsführercomplexium GmbH, Vorstandsvorsitzender Deutsches Competitive Intelligence Forum dcif e.V.

RiskNET Workshop: Echtzeit-Monitoring und die interne Disruption: Wie Sie die Digitalisierung für ihr Risk- & Security-Management nutzen (RN-W90)

Datum: 18.02.2016

Ort: Berlin

In jeder Branche erzeugen Digitalisierung und Vernetzung mehr Nähe: Zu Aktivisten, Kunden und Talenten, zu Wettbewerbern und externen Disruptoren, zu Chancen, Bedrohungen und Risiken. Nähe in beide Richtungen und in Echtzeit. Ob Sie dies wollen oder nicht.

Das frühzeitige Erkennen von Überraschungen und Entwicklungen ist Schlüsselprozess: Nur Erkanntes kann berücksichtigt und gesteuert werden. Das Zusammenspiel von Digitalisierung und Vernetzung wirkt hierbei zum einen als Beschleuniger von Veränderungen, generiert zum anderen einen neuartigen digitalen Datenraum, den es zu nutzen gilt. Die Teilnehmer lernen beide Facetten kennen.